写真で振り返る MWS2014 / MWS Cup 2014

|

会場:札幌コンベンションセンター |

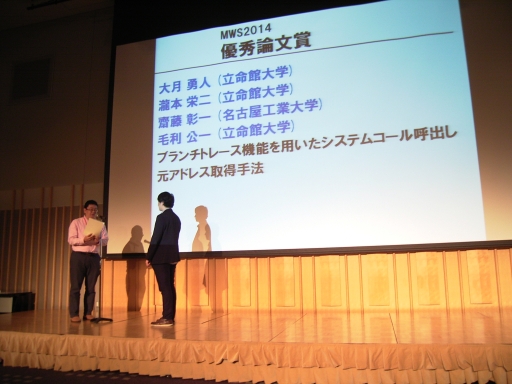

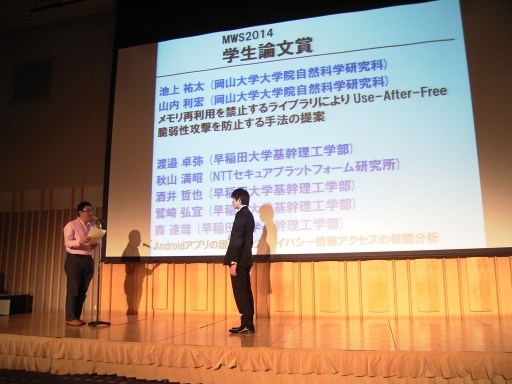

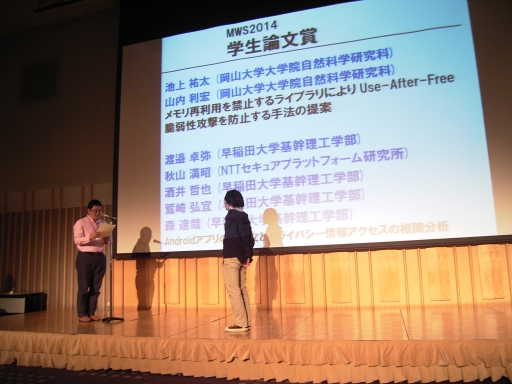

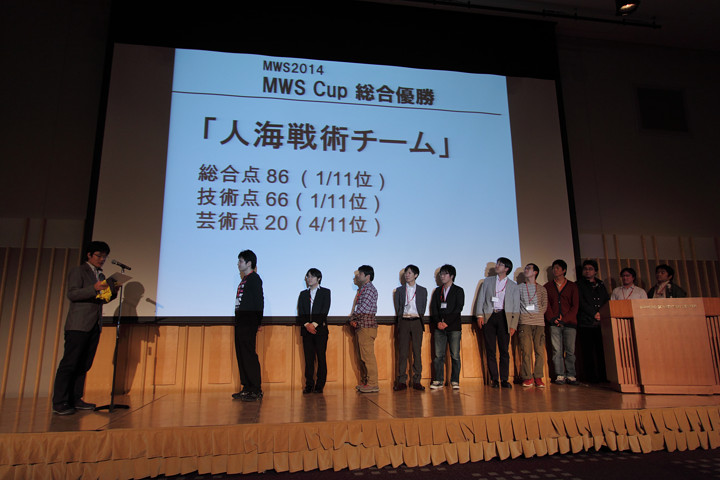

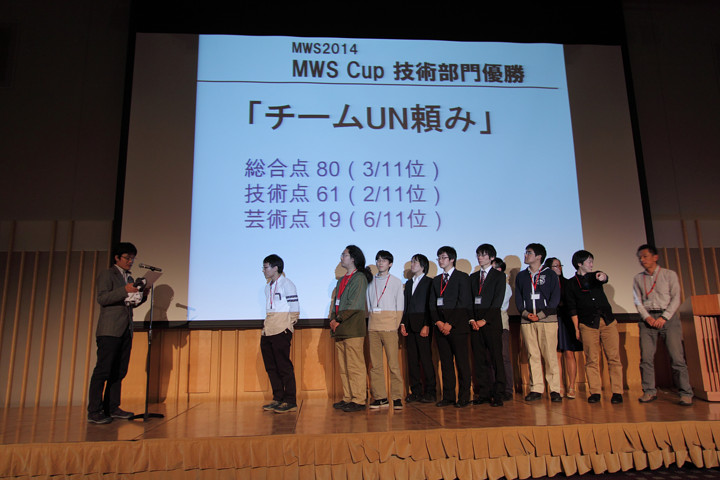

表彰式

MWS Cup 2014 の様子

|

競技開始前、実行委員長より概要説明 |

|

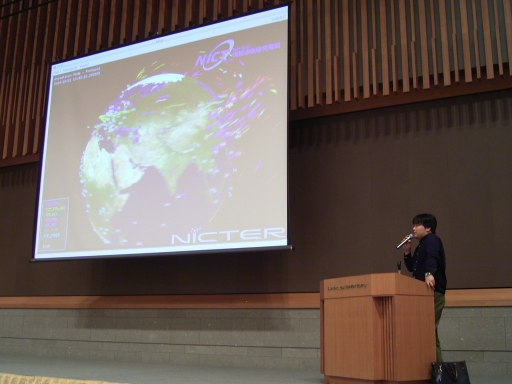

問題作成者による事前課題の解説 (1) |

|

問題作成者による事前課題の解説 (2) |

|

問題作成者による事前課題の解説 (3) |

|

問題作成者による事前課題の解説 (4) |

|

競技中の様子 (1) |

|

競技中の様子 (2) |

|

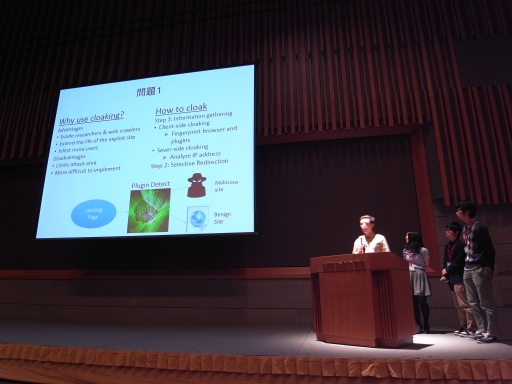

解法のプレゼンテーション (1) |

|

解法のプレゼンテーション (2) |

|

集合写真 |

MWS 2014 研究発表

- <記号>

- 「○」:発表者

- 「◎」:学生発表者

1A3: ドライブ・バイ・ダウンロード対策1(座長:神薗 雅紀)

1A3-1: 既知の悪性URL群と類似した特徴を持つURLの検索

1A3-2: Drive-by-download攻撃通信の可視化システム

1A3-3: プログラムスライシングを用いた環境依存コードの実行網羅性向上による潜在的URLの抽出

1A3-4: Drive-by-Download攻撃における悪性PDFの特徴に関する考察

1A4: 標的型攻撃対策1(座長:畑田 充弘)

1A4-1: 文字列類似性を考慮した標的型攻撃のグループ化手法

1A4-2: マルウェア活動の背景にある攻撃者の意図に関する知見のナレッジ化方式

1A4-3: RATサーバの動作を遠隔操作者と同じ操作画面で観測する方法 その2

1A4-4: プロセスの通信手続きに基づくフォレンジック手法の提案

2A1: ネットワーク攻撃観測・分析(座長:菊池 浩明)

2A1-1: リフレクター攻撃における増幅器探索通信の解析

2A1-2: ダークネット観測結果とアクティブスキャンを用いた踏み台検出手法の提案

2A1-3: ダークネットにおけるAndroid端末の通信分析

2A1-4: マルチモーダル分析による組込みシステムからの攻撃活動状況の把握

2A2: MWS Cup 講評

2A3: ドライブ・バイ・ダウンロード対策2(座長:岩村 誠)

2A3-1: Drive-by Download攻撃対策フレームワークにおけるWebアクセスログを用いたWebリンク構造の解析による悪性サイト検出手法の提案

2A3-2: メモリ再利用を禁止するライブラリによりUse-After-Free脆弱性攻撃を防止する手法の提案

2A3-3: マルウェア感染ステップのファイルタイプ遷移に基づいたDrive-by Download攻撃検知手法

2A3-4: 実環境におけるサイバー攻撃検知システムの有効性評価および検知範囲の拡大に向けた検討

2B3: マルウェア静的解析(座長:毛利 公一)

2B3-1: Androidアプリの説明文とプライバシー情報アクセスの相関分析

2B3-2: コンパイラ変更に対して頑強なマルウェア分類手法

2B3-3: SECCON 2014 夏オンライン予選 CTF 参加報告

2A4: セキュリティ技術の評価(座長:森 達哉)

2A4-1: アンチウイルスソフトウエアのビヘイビアベースのマルウェア検知能力を評価する方法

2A4-2: キャプチャ通信のセキュリティアプライアンスによる事後検査の精度評価

2A4-3: 時系列データに基づくマルウェア検知アルゴリズムの評価

2A4-4: 総務省のマルウェア対策

2B4: 標的型攻撃対策2(座長:森永 正信)

2B4-1: 次世代脅威に対する仮想化技術を用いた隔離システムの提案

2B4-2: 初期段階におけるRemote Access Trojanの検知手法

2B4-3: 保護対象ホスト群の状態の類似性に着目した悪性プロセスの検知手法の提案

2B4-4: 組織ネットワークにおける内部攻撃に対する模擬的欺瞞方式

3A1: マルウェア・攻撃の検知1(座長:吉岡 克成)

3A1-1: サンドボックスを利用した未知マルウェア検出精度向上に関する一検討

3A1-2: 統計的手法を用いたマルウェア判定の実験結果

3A1-3: 機械学習によるマルウェア検出 リローデッド

3B1: マルウェア動的解析1(座長:大山 恵弘)

3B1-1: 暗号ロジック特定手法の提案

3B1-2: ブランチトレース機能を用いたシステムコール呼出し元アドレス取得手法

3B1-3: 仮想マシンモニタにおけるテイント伝搬を用いた不正プログラムのステルス解析

3B1-4: 静的解析と挙動観測による金融系マルウェアの攻撃手法の調査

3A2: マルウェア・攻撃の検知2(座長:笠間 貴弘)

3A2-1: ネットワーク側でROP攻撃コードを検出する手法の提案

3A2-2: 感染後通信検知のための通信プロファイリング技術の設計と評価

3A2-3: LPCケプストラム分析を用いたマルウェア検知手法

3A2-4: シーケンス演算子の効率的実装と適応的処理機構

3B2: マルウェア動的解析2(座長:青木 一史)

3B2-1: 多種環境マルウェア動的解析システムの提案

3B2-2: 複数の解析環境から取得したマルウェアの振る舞い情報の非類似性尺度に関する検討

3B2-3: Androidの実機を利用した動的解析環境の提案

3B2-4: Linux上で動作するマルウェアを安全に観測可能なマルウェア動的解析手法の提案

3A3: データセット収集・分析(座長:松木 隆宏)

3A3-1: DNSの名前解決に着目した悪性ドメインの利用状況に関する調査

3A3-2: 動的解析に基づく評価用マルウェアの選定方式に関する検討

3A3-3: マルウェアデータに対する重複除外の適用

3A3-4: 研究用データセット「動的活動観測2014」の検討

3B3: マルウェア動的解析3(座長:仲小路 博史)

3B3-1: 通信可視化システムMACIVISY(MAlware Communication Interactive VIsualization SYstem)によるマルウェア動的解析の支援

3B3-2: 通信先と端末内の挙動との依存関係に基づくマルウェアダウンロードサイト特定手法

3B3-3: マルウェアの可視化とその応用に関する研究

3B3-4: 実行命令系列の分類に基づいた汎用的なオリジナルエントリポイント特定手法の提案

公開日: 2014/12/02 21:00 更新日: 2014/12/12 17:10

Copyright 2014 (社)情報処理学会 コンピュータセキュリティ研究会 MWS組織委員会 All rights reserved.