|

パネルディスカッション MWSの新たな展開に向けて 〜動作記録データセットを用いたマルウェア対策研究〜

A9-2 小規模攻撃再現テストベッドによる動作記録データセットの生成:三輪信介

コーディネータ:門林雄基

パネラー:真鍋敬士,岩村誠,畑田充弘,佐々木良一

マルウェア解析者の視点から動作記録データの必要性や要件について、動作記録データを利用する視点から利用例や問題提議について発表があり、会場からも活発な意見が出ました。

A9-1 マルウェア解析の効率化手法の検討:山口和晃

マルウェアや各種の攻撃について,実際に動作している際のデータを取得するためには,外部への影響を排除した隔離環境の構築が必要となるなど,容易ではない.これに対し,我々が研究開発してきた小規模攻撃再現テストベッド(愛称:マルウェア体験ラボ)は,擬似インターネット機能などを有する隔離環境であり,常時利用可能なテストベッドとして近々試験運用の開始を予定している.本論文では,小規模攻撃再現テストベッドの仕組みに触れ,検体を投入することでマルウェアなどの動作記録データを得ることができる逐次解析機能について,その詳細と実際にCCC Dataset 2009 を元に作成した動作記録データセットについて述べる.

Paper in PDF | Slides

A8-4 機械語命令列の類似性に基づく自動マルウェア分類システム:岩村誠

近年のマルウェアは、プロの手により複雑化しており、数そのものも爆発的に増えていることから、人手による解析のみでは解析者の負担が多く、解析が困難になっている。そのため、自動的なマルウェアの解析が必要であるが、最近は仮想マシンで実行されているか、ネットワーク接続の有無、日時などの動作環境要因から処理を分岐することで、振る舞いを変化させる耐解析機能を備えたマルウェアが増えている。このことから、自動的解析の精度の低下や解析効率の低下が起きている。そのため、本研究では、マルウェアの実行環境や実行方法の工夫により、自動的解析の精度の向上や解析効率の向上に対する有効性の検討を行う。

Paper in PDF | Slides

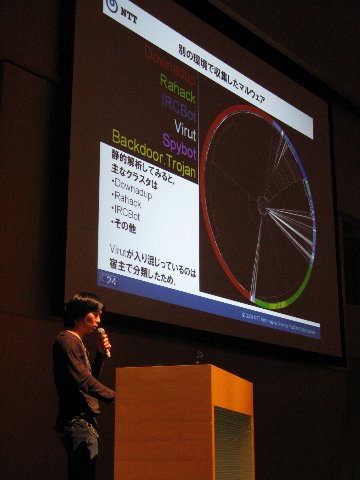

A8-2 仮想計算機モニタを使ったマルウェアの挙動解析:野村和裕

本稿では,機械語命令列の類似性に基づく自動マルウェア分類システムを提案する.本システムは,ページフォールトハンドラを利用した汎用アンパッキング手法,アンパッキングされたマルウェアのメモリイメージから機械語命令列を特定する確率的逆アセンブル手法,そして機械語命令列の類似性に基づくマルウェアの分類手法により構成され,アンパッキングから分類までの一連の作業を全自動化する.実験では,京都大学において収集されたマルウェア検体および研究用データセットCCC DATAset 2009 におけるマルウェア検体を分類し,マルウェアの全体像を把握するために要する解析作業量を大幅に削減できることを明らかにした.

Paper in PDF | Slides

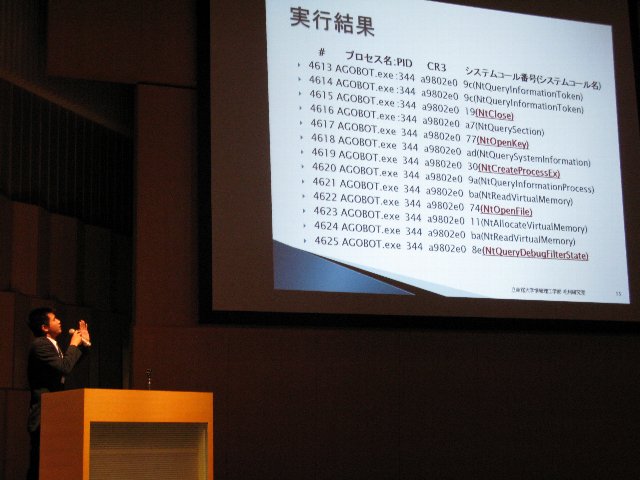

A8-1 侵入挙動の反復性によるボット検知方式:酒井崇裕

マルウェアの技術は着実に進歩しており,日々新しいマルウェアが出現している.これらの対策のためには,マルウェアの挙動を解析し,その結果を侵入検知システムなどへフィードバックさせる必要がある.従来は逆アセンブルやデバッガによる解析が可能であったが,最近では難読化やデバッガ検出機能を有するマルウェアがある.また,そういったマルウェアであっても,OS 内からであれば挙動を観測しやすいが,マルウェアの主たる対象となっているWindows はプロプライエタリソフトウェアであるため,それが難しい.そこで,我々は,ハイパーバイザ型の仮想計算機モニタを利用してマルウェアの挙動を解析しようと試みている.本論文では,BitVisorに変更を加えることで,Windows 上で動作するマルウェアを観測する手法について述べ,その開発状況について報告する.

Paper in PDF | Slides

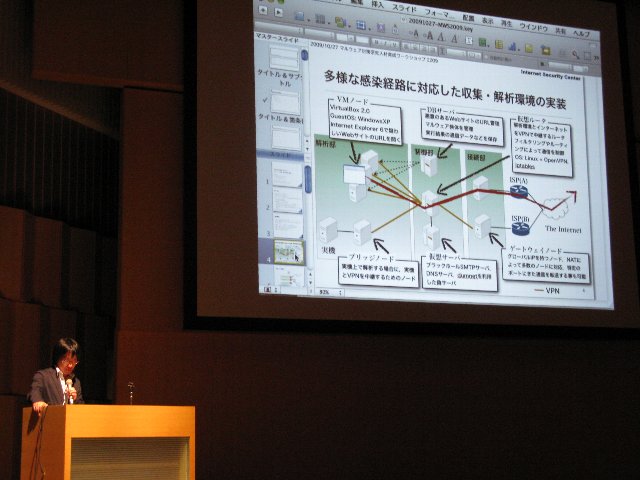

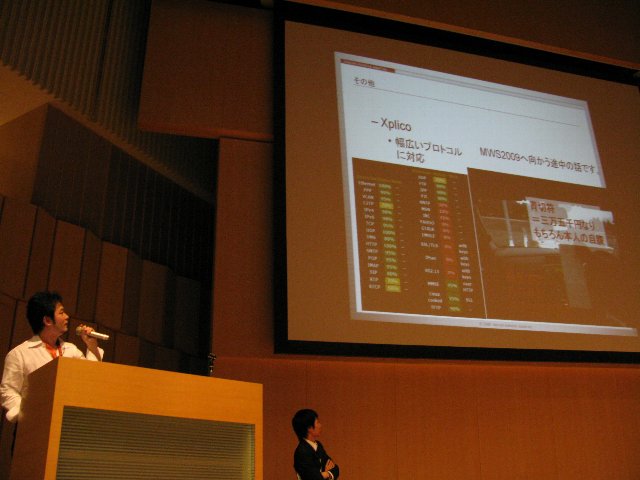

A7-4 多様な感染経路に対応したマルウェア収集・解析環境の構築:水谷 正慶

ボットは巧妙な手段でPC内に潜伏するため正規プロセスとの切り分けが難しく, ボット検知のためにはボットの本質を捉えたビヘイビアの発見が求められる.ほとんどのボットにとって,システムフォルダ内に侵入し,自身をOSの自動実行リストに登録すること(以下,侵入挙動)は非常に重要なアクションとなっている.このため,環境に応じて侵入挙動と攻撃挙動を使い分けるボットであれば,実行環境を感染初期の状態に戻してやることによって,侵入挙動が再び観測される.また,単純に侵入挙動と攻撃挙動を行い続けるボットであれば,侵入挙動が常に観測される.そこで本研究では,このボットの「侵入挙動の反復性」をボットの本質的なビヘイビアと定義し,これを利用してボットを検出する方式を提案する.

Paper in PDF | Slides

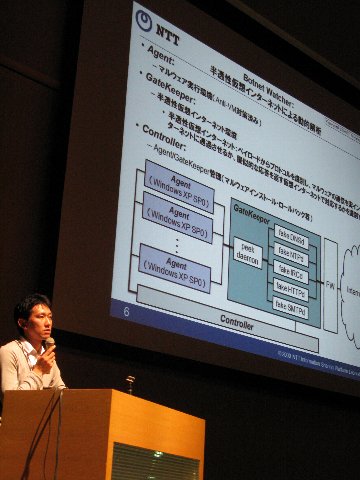

A7-3 半透性仮想インターネットによるマルウェアの動的解析:青木一史

マルウェアの活動形態の多様化に伴い,柔軟なマルウェアの収集・解析が求められている.これまでマルウェアの収集は感染元ホストからの通信を待ち受けるハニーポットが多く利用されていたが,Webブラウザを経由して感染するマルウェアには対応できないなどの欠点がある.本稿では,多様な感染経路に対応したマルウェアの収集・動的解析の要件を定義し,必要に応じた環境の構成変更や通信制御が可能となる環境を実現した.また,CCC DATAset 2009 で提供されたハッシュ値に一致する検体を利用し,動的解析を実施した結果について示す.

Paper in PDF | Slides

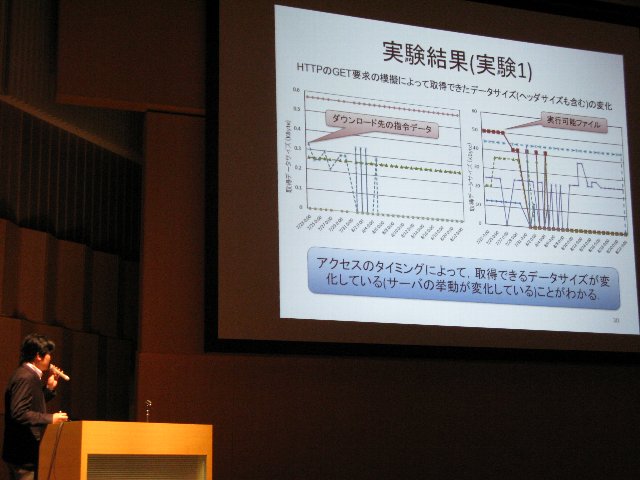

A7-2 擬似クライアントを用いたサーバ応答蓄積型マルウェア動的解析システム:笠間貴弘

マルウェアの挙動を解析する手法に動的解析があるが,これまでは閉環境での解析に終始していたため,十分な解析結果が得られていなかった.本稿では,外部との半透過的な通信を実現する仮想インターネット環境で動的解析を行うBotnet Watcher を用い,CCC DATAset 2009 検体の解析を行った.また,動的解析環境が,実行されるコード量にどのような影響を与えるかについて調査した.解析結果から,閉環境での解析に比べ,Botnet Watcher での解析の方がより多くの接続先や,追加プログラムを収集できることを示した.また,ボットのような外部との通信により動作が変わるマルウェアの場合,開環境で解析した方が実行されるコード量が増加することを示した.

Paper in PDF | Slides

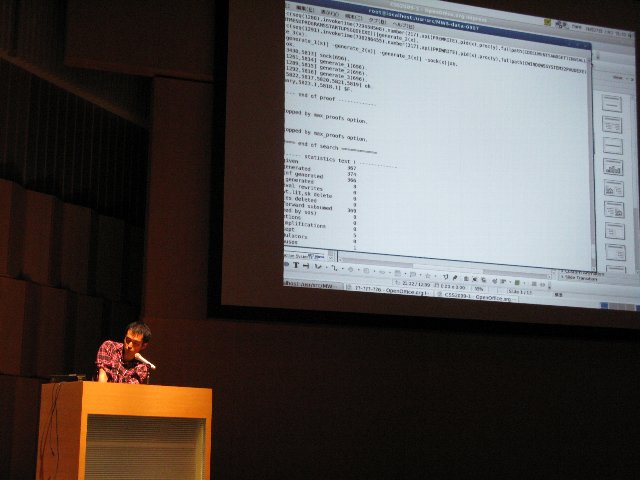

A7-1 Automated deduction systemを用いたマルウェア外部観測ログ解析の自動化:安藤類央

近年のマルウェアはC&Cサーバ等を通じて攻撃者に制御されるものが多いため,マルウェアを解析環境内で実行してその挙動を観測・分析するマルウェア動的解析では,これらのサーバの挙動に注目し,その変化が解析対象のマルウェアの挙動にどのような影響を与えるかを分析する必要がある.しかし,解析環境内で実際にマルウェアを長時間実行して解析を行うことは,解析時間の増加と,解析中のマルウェアが解析環境外部に攻撃を行うリスクの増加を意味する.そこで本稿では,マルウェアがインターネット上のサーバと行う通信を模擬する疑似クライアントを,動的解析結果から自動生成し,これらをインターネットに接続した別マシン上で並列動作させることで,マルウェアに対するサーバからの応答を継続的かつ効率的に収集する方法を提案する.また,収集された応答を解析環境内にフィードバックすることでサーバの挙動の変化に応じたマルウェアの挙動を観測可能とする.

Paper in PDF | Slides

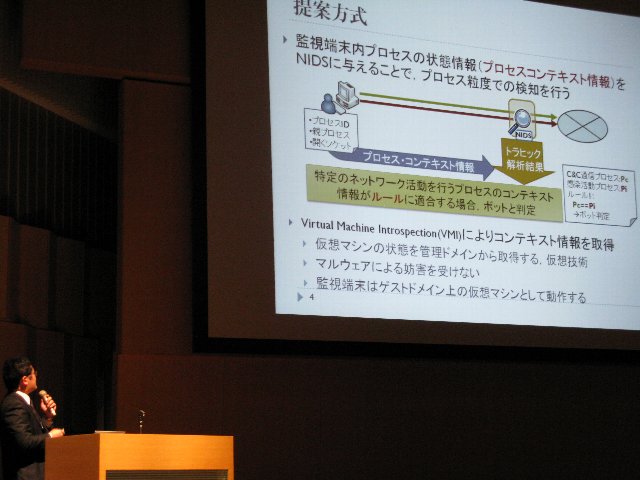

A6-4 トラヒック解析とVirtual Machine Introspectionの連携によるボット検知方式:川口信隆

本論文では、automated deduction system を用いたマルウェアの外部観測ログの解析の自動化を提案する。Windows OS 上でのマルウェアの挙動の各種リソースアクセス等の外部観測ログを、一階述語論理ベースの定理証明によって処理することにより、解析の自動化の手法の提案と評価実験の結果を提示する。提案システム上では、感染動作から生成される代表的なログを節形式で表現し、外部観測ログとの導出により、マルウェアの挙動を検出する。本手法により、異なる環境や時間帯による実行によるログの差異を捨象し、外部観測ログの中から感染動作を抽出することができる。

Paper in PDF | Slides

A6-3 標的型攻撃検知システムの評価:北澤繁樹

本論文では,ネットワーク型IDS(NIDS)によるトラヒック解析と,Virtual Machine Introspectionにより端末から取得したプロセスのコンテキスト情報を連携させたボット検知方式を提案する.従来のNIDS はCommand and Control 通信(C&C 通信)と感染活動の両方を行っている疑惑がある端末をボット感染端末と判定する.しかしこの手法には,場合によって誤り検知や検知見逃しが発生する可能性がある.例えば,ボットとは無関係な別々のプロセスがC&C 通信や感染活動に類似した振る舞いを行う端末は誤検知されやすい.この問題を解決するために,提案方式はプロセスのコンテキスト情報をNIDS に与えることで,プロセス粒度での検知を実現する.例えばC&C 通信と感染活動を同一プロセスが行う場合,端末はボットに感染していると判断する.Xen 上でのプロトタイプ実装とCCC DATAset2009 で指定された検体を用いた評価実験により,提案手法がボットを検知することを確認した.

Paper in PDF | Slides

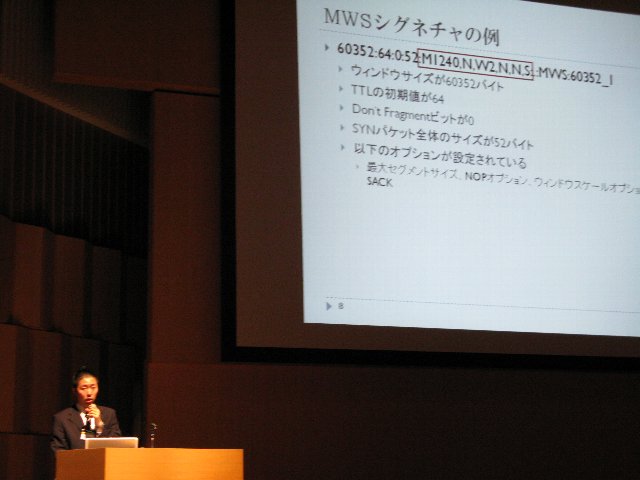

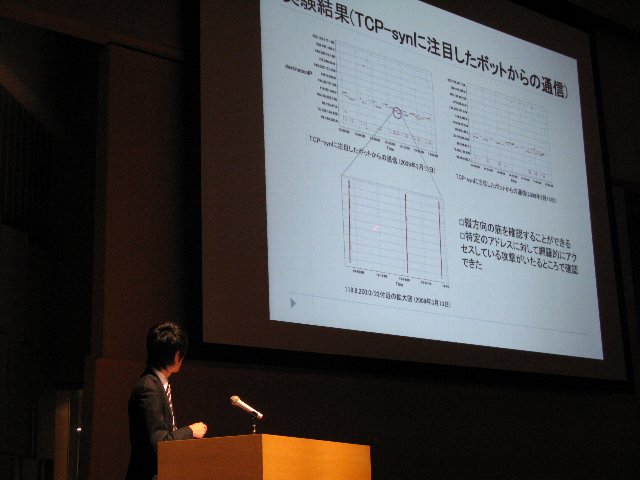

A6-2 TCPフィンガープリントによる悪意のある通信の分析:木佐森幸太

近年,“標的型攻撃” の脅威が深刻化している.標的型攻撃は,攻撃対象を特定の組織や人に限定した攻撃である.標的型攻撃は,巧妙な手口によってユーザにマルウェアを実行させようとすると伴に,アンチウィルスソフトウェアの回避措置が取られていることも多く,アンチウィルスソフトウェアでは十分な対策が難しい.そこで,本論文では,企業内部ネットワークに標的型攻撃によって侵入したマルウェアを早期検知する方式について述べる.提案方式では,これまで我々が開発してきたSW-PCA(Sliding Window- Principal Component Analysis)を用いて,時系列データの傾向の変化を検知する.評価では,提案方式が,従来方式よりも企業内部ネットワークで発生した標的型攻撃を早期に検知できることを,実測データ(CCCDATAset2009)を用いて示す.

Paper in PDF | Slides

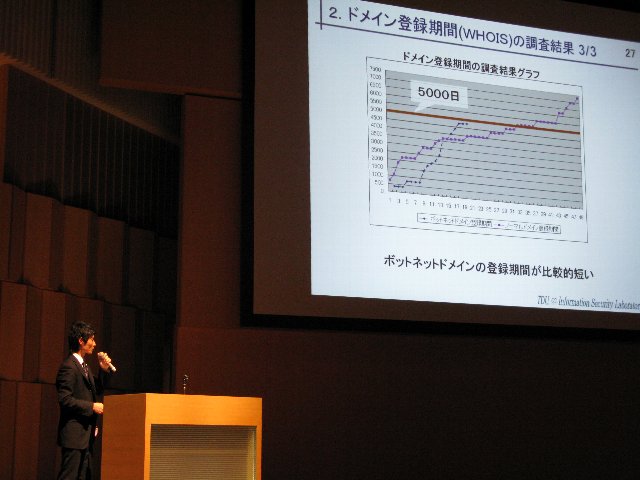

A6-1 数量化理論とCCCDATAset2009を利用したボットネットのC&Cサーバ特定手法の提案と評価:三原元

Trojan.Srizbi に代表されるフルカーネル・マルウェア(FKM) は独自のネットワークドライバを実装し,カーネルモードの通信を行うことで監視ツールからの隠匿を試みる.これらのネットワークドライバは独自の実装であるため,既存OS とは異なるTCP ヘッダの特徴(フィンガープリント,以下FP) を有することが知られている.本研究ではCCC DATAset の攻撃通信データを分析対象とし,FKM の可能性が高い独自なFP を抽出する.また,その中で出現頻度の高いFP を有するIP アドレス発の通信を詳細に分析する.さらに,発見したFP を他の実ネットワーク計測データに適用し,FKM 感染ホストの実態調査および通信パターン分析を行い,提案した技法の有効性を検討する.

Paper in PDF | Slides

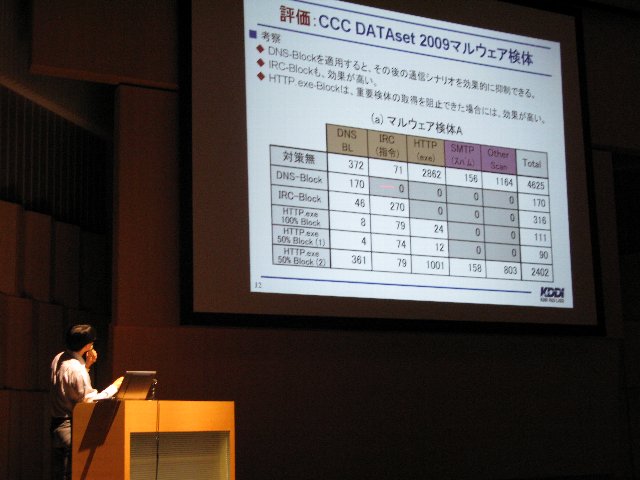

A5-5 マルウェア通信活動抑制のためのネットワーク制御:竹森敬祐

近年,ボットネットによる被害が問題になっている.ボットネットは,ボットPC を特定・隔離しても別のPC がボットになり,根本的な解決にならない.そこで著者らは,ボットネットを根源まで追跡する多段追跡システムの構想を示した.今回,多段追跡システムの第二段での追跡手法として,C&C(Command&Control)サーバに関するブラックリストを用いる検知方式と,CCC DATAset 2009 の解析結果を数量化理論2類に適用する検知方式の2方式を用いることでC&C サーバの特定を行う手法を考案した.本論文では,C&C サーバのブラックリストを用いた方式と数量化理論2類を用いた方式に関して述べると共に,2つの方式を用いた多段追跡システム第二段の提案とその評価結果の報告を行う.

Paper in PDF | Slides

A5-3 パケットキャプチャーから感染種類を判定する発見的手法について:桑原和也

昨今のマルウェアは,外部ホストから指令を受けるもの,新たなコードを取得して活動を変化させるもの,外部のメールサーバを利用して迷惑メールを送付するものなど,インターネット上のホストと連携した活動が行われている.マルウェアには,こうした通信要素が組み合わされた通信シナリオがあり,一部のシナリオを阻止することでマルウェアとしての本来の挙動の抑制が期待される.そこで本研究では,CCC DATAset 2009の攻撃通信データ(CCC攻撃通信データ)から,マルウェアの通信要素と通信シナリオに関する調査を行い,その傾向から通信シナリオを進展させない対策を提案する.そして,この対策を施したネットワークを構築し,CCC DATAset 2009のマルウェア検体(CCCマルウェア検体)を実行させたときの通信活動の抑制の程度について評価する.これにより,ネットワーク上での効果的なマルウェア通信活動の抑制方式を明らかにする.

Paper in PDF | Slides

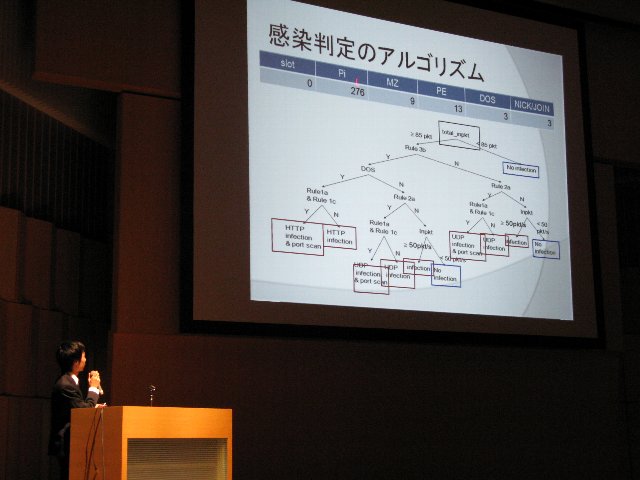

A5-2 メタデータ作成によるマルウェア解析手法の提案:榊辰哉

本研究では,研究用データセットCCC DATAset 2009 の攻撃通信データからマルウェアのダウンロード状況,ポートスキャンの振る舞いについて解析を行い,通信データからマルウェアの感染の有無や多重に感染する際のいくつかの特徴を発見した.これらの発見的手法とその精度について報告する.

Paper in PDF | Slides

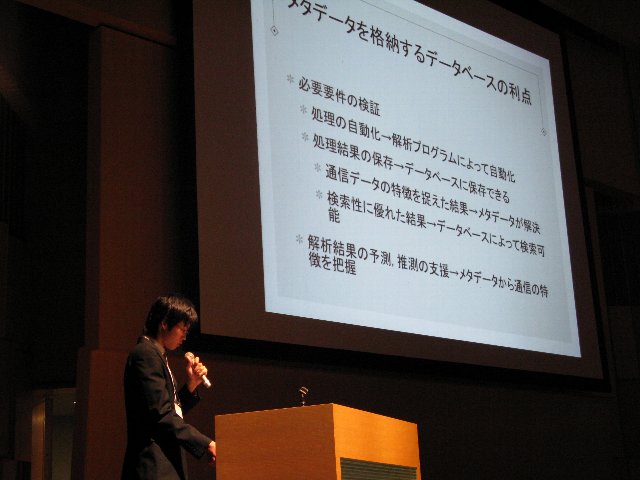

A5-1 マルウェア感染時のトラヒック特徴に関する一考察:森悠樹

マルウェアの動的解析において,マルウェア通信を監視収集した通信データ群から,特定の特徴を持った通信データを効率的に抽出するためには,解析に必要となる情報を事前に処理する方法が有効である.本稿では,通信データから抽出したメタデータを格納するデータベースの構築と解析手法について述べる.このデータベースの利用により,収集した通信データ群からセッション毎の通信量や使用通信ポート等の特徴を持つ通信データを効率的に選び出すことができ,マルウェア動的解析が促進されると考える.また,CCCDATAset2009を用いて,本手法の有効性を検証した.

Paper in PDF | Slides

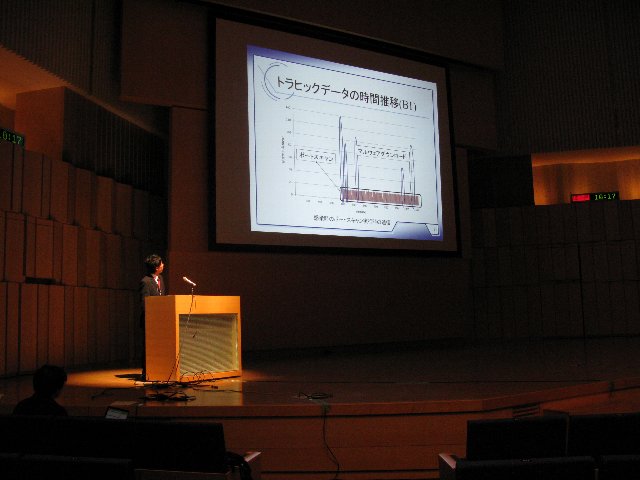

A4-4 通信トラフィックの時系列分析によるボット活動の可視化と特徴検出:池田潤一

近年,マルウェアによる被害が問題視されており, それらへの対策として感染の検知は不可欠なものである.そこでマルウェア感染時の異常なトラヒックデータを正常時のトラヒックデータと比較することで感染の検知を行うシステムを検討する.感染検知のためにトラヒックデータから特徴量を抽出し, それらに対して識別器を用いて判定を行う.本稿では,C&C サーバとの通信やマルウェアのダウンロード時の通信などを利用したマルウェア感染検知の識別器設計の方針を述べ,特徴量を整理し, 研究用データセットCCC DATASet 2009 の攻撃通信データを用いた特徴量に関する検討結果について述べる.

Paper in PDF | Slides

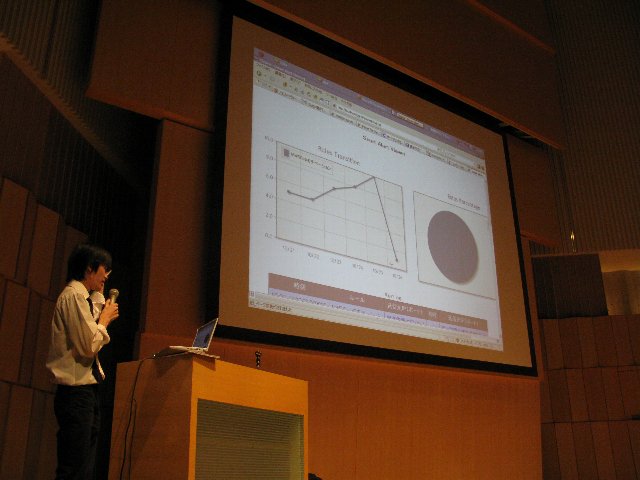

A4-3 マルウェア解析のための通信視覚化:清野祥之

本研究の目的は, ボットネット対策のために, ボット通信の特性や傾向を把握することである. 本研究では, 研究用データセットCCC DATASet 2009の攻撃通信データを用い, ボットに感染した端末の通信相手について時系列分析を行った. 実験の結果, ボットの典型的な各挙動について可視化を行い, ネットワークトラフィックから識別可能なことが分かった.

Paper in PDF | Slides

A4-2 ファイアウォールログを利用したマルウェア活動の検出手法について:加藤淳也

近年,インターネット上でマルウェアの活動による被害は拡大しており,その問題は深刻である.マルウェア対策には解析が必要であり,マルウェアの特徴的なトラフィックを観測することは解析の一助となる.本論文では,Honeynet により収集された大量の攻撃通信データから,あて先IP アドレスを視覚化し,通信の変化の様子を動画として表示する解析ツールを開発した.解析ツールを使用することで,大量のログを効率よく動画で表示することと,マルウェアの特徴的な通信を発見することができた.

Paper in PDF | Slides

A4-1 今後脅威となりうるマルウェア配布元ホストの早期発見に関する一考察:大井俊介

近年,マルウェアの感染拡大活動やDoS攻撃などが,ネットワークシステムの可用性に重大な影響を及ぼしたり,重要なサーバやクライアントのシステムダウンを引き起こすなど,企業等の事業継続性を脅かしている.本稿にて,我々はセキュリティ運用業務の実務面に重点を置き,セキュリティ対策製品において普及率の高いファイアウォールのログを利用することで,DoS攻撃・感染拡大活動などのマルウェア活動を検出させる方法を調査した.その結果,ファイアウォールのログにおける特定の条件に適合するパターンを監視することが,マルウェア活動を特定する上で有用であることが分かった.

Paper in PDF | Slides

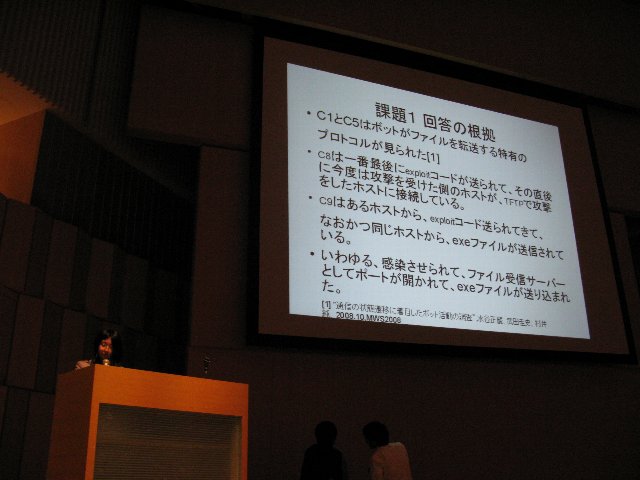

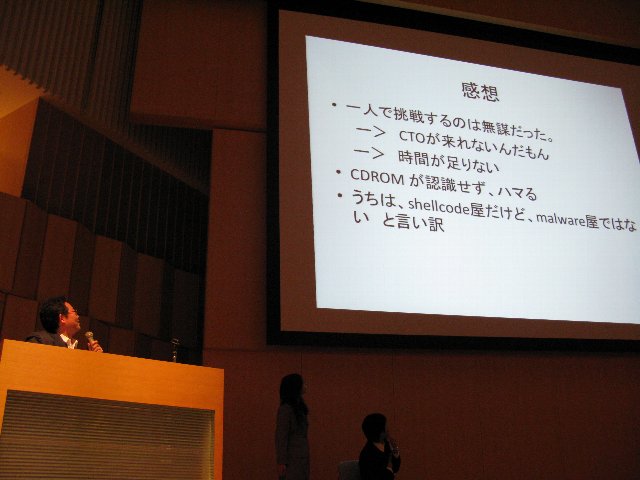

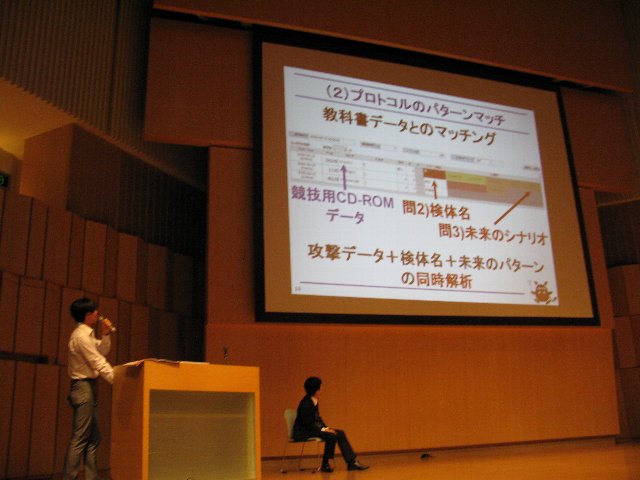

A3 MWS Cup 2009 各チームの発表

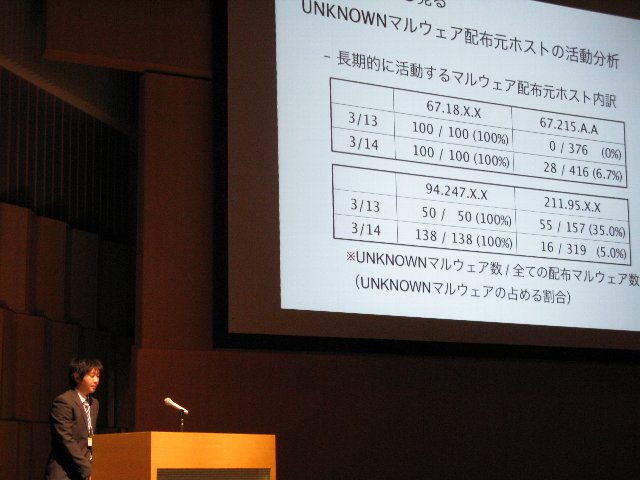

マルウェアの配布元ホストは,活動期間やマルウェアの転送ログなどにおいて様々な特徴が現れる.マルウェア配布元ホストの中から,ウィルス対策ソフト等で検知されない,未知のマルウェアを積極的に配布するホストを早期に発見することは,マルウェア感染ホストの拡大対策として効果的であると考える.本稿では,研究用データセットCCC DATAset 2008・2009 の攻撃元データ,及び攻撃通信データより,マルウェア配布元ホストの特徴を分析し,今後脅威となりうるホストの早期発見を目的とした分析結果と一考察について述べる.

Paper in PDF | Slides

A2-4 多地点分散型ハニーポットによる攻撃発生および被害予報システムの検討:須藤年章

MOEKKOねっとわーくチーム

東海大学人海戦術チーム

Internet Security Centerチーム

セキュアウェアチーム

マルウェアWalkerチーム

東京電機大学三原チーム

チームIIJ自動車部

A2-3 分散ハニーポット観測からのダウンロードサーバ間の相関ルール抽出:大類将之

数年前までは,脆弱性探索や攻撃活動はインターネット全体に対して網羅的に行われることが多く,小規模な検出システムでもインターネット全体の状況をとらえることが可能であった.しかし,近年,検出の回避や攻撃の効率性の向上などのため攻撃対象となるIPアドレスは限定的なものとなり小規模な検出システムではインターネットで発生している問題の多くを検出することができない.本稿では,複数のハニーポットシステムで収集したデータを利用し,各検体の通信特性に着目した攻撃の識別,影響度の考察を行うとともに,AS,IPアドレス等の違いによる検体検出状況を組み合わせることにより,より効率的な感染予測システムの検討を行う.

Paper in PDF | Slides

A2-2 観測網の大小に基づく結果の比較とマルウェア対策に関する一考察:永尾禎啓

本研究では,マルウェアをダウンロードするサーバ間の連携活動に着目し,データベースから価値ある相関ルールを抽出するデータマイニング手法であるアソシエーション分析をCCC DATAset 2009 攻撃元データに適用する.分析の結果明らかになった関連性が強いサーバ間の組み合わせやダウンロードホストとマルウェアの関連性を示した相関ルールを報告する.

Paper in PDF | Slides

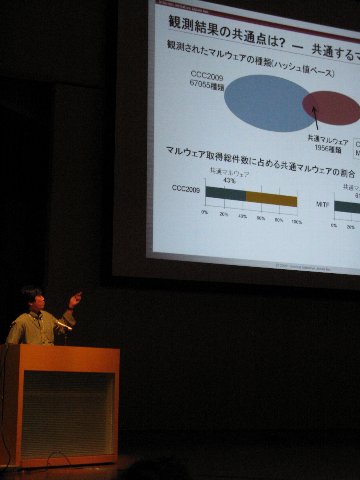

A2-1 ボットネットはいくつあるか?ダウンロードログからの線形独立な基底数:松尾峻治

CCC DATAset 2009 の広範な観測網によるマルウェア感染活動観測と、自社観測網による局所的な観測を比較し、ネットワーク上で活動するマルウェアへの対策について検討し考察を加える。

Paper in PDF | Slides

A1-3 ウイルスの時間的な関連性に注目した見える化:小櫻文彦

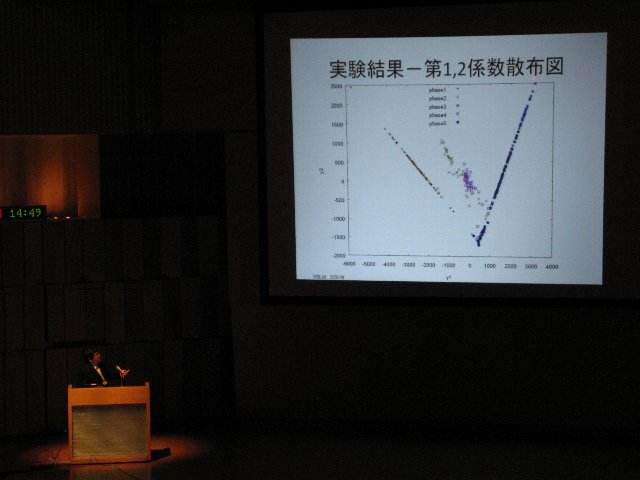

本研究では,CCC DATAset 2009 の攻撃元データに主成分分析を適用することで,効率よく独立なボットネットを抽出する手法を提案する.主要な結論は,独立した4 つのボットネットが判別できたことと,1 年間が5 つのフェーズに分割されたことである.

Paper in PDF | Slides

A1-2 CCC DATAset 2009 によるマルウェア配布元の可視化:松木隆宏

マルウェア研究用データセットCCC DATAset 2009 の攻撃元データの分析において、同一ハニーポットが一定時間内に連続してダウンロードするウイルスの関連に注目し、それを連鎖感染とみなし見える化した。これにより、年や月単位でのウイルスの連鎖感染の傾向が明らかになった。

Paper in PDF | Slides

A1-1 マルウェア対策のための研究用データセットとワークショップを通じた研究成果の共有:畑田充弘

サイバークリーンセンターによる注意喚起の継続によって国内のボット感染端末は減少傾向にある.しかし,未知のマルウェアの配布元については大半が海外に存在すると報告されている.本論文では,CCC DATAset 2009 の攻撃元データを用いて,未知のマルウェアの配布元の地理的分布を可視化し,実態を明確にする.ダウンローダ型のマルウェアの増加によって複数のマルウェアに感染することも増えている.ダウンローダによる感染拡大を防止する方法の1 つとして,攻撃通信データを用いたマルウェア配布元URL リストの作成を検討する.

Paper in PDF | Slides

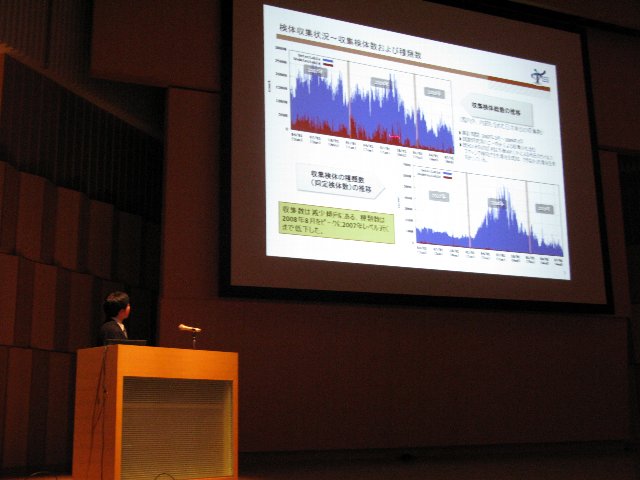

ボット対策の状況:則武智

近年のマルウェアによる脅威は複雑化しており,予防・検知・防御・回復といった対策の研究が盛んに行われている.しかしながら,それぞれの研究の評価には,独自にハニーポットを設置して収集したデータが用いられることが多く,客観的な評価が困難である.本稿では,サイバークリーンセンターで収集している近年のマルウェアによる脅威を捉えた研究用データセット(CCC DATAset 2008)の概要を述べ,データセットを用いた研究成果が共有されたワークショップ(MWS 2008)の概要を報告する.また,MWS 2009 に提供されるCCC DATAset 2009 の概要を述べ,研究用データセットの要件と課題をまとめる.

Paper in PDF | Slides

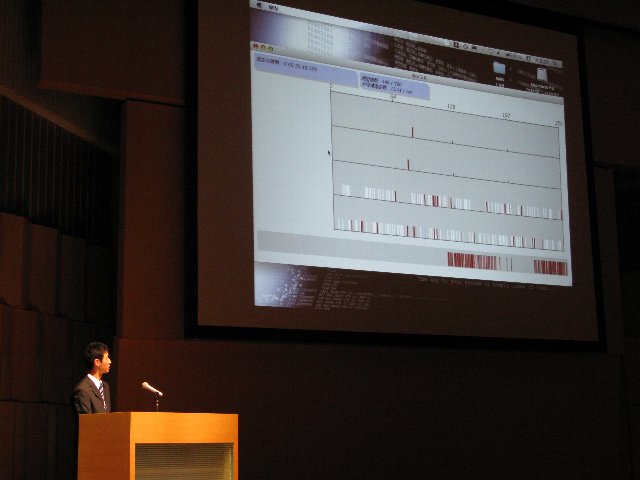

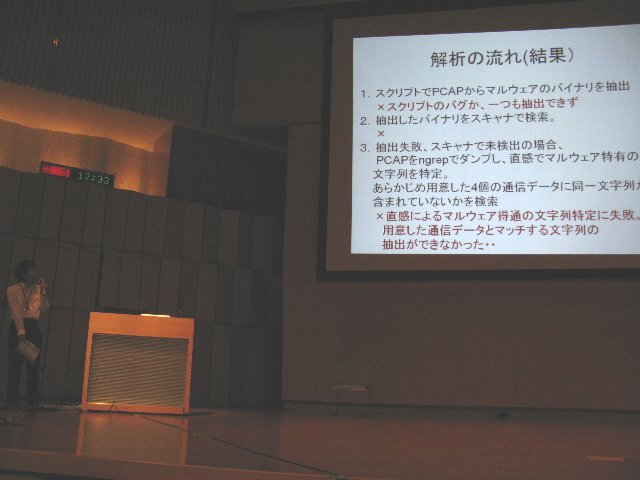

MWS Cup 2009:解析の様子

総務省・経済産業省連携ボット対策プロジェクト「サイバークリーンセンター」の活動概要と日々の活動から見えてきたボットの感染状況、そしてより効果的な対策に向けた検討について紹介します。

MWS2009開催:富山国際会議場

2009年7月31日

富山城の向かいにある富山国際会議場で、MWS2009が開催されました。

2009年6月18日

2009年開催に向け、第3回 意見交換会を実施しました。

2009年4月28日

2009年開催に向け、第2回 意見交換会を実施しました。

2009年開催に向け、第1回 意見交換会を実施しました。