【 写真で振り返る MWS 2010 】【 発表資料 】

|

表彰式 1A1:攻撃元データ(1) 1A2:攻撃元データ(2) 2A1:マルウェア検体(1) 2A3:マルウェア検体(2) 2A4:マルウェア検体(3)・MARS 3F1:D3M 3F2:攻撃通信データ MWS Cup |

会場:岡山コンベンションセンター(愛称:ママカリフォーラム) |

【 写真で振り返る MWS 2010 】【 発表資料 】

|

表彰式 1A1:攻撃元データ(1) 1A2:攻撃元データ(2) 2A1:マルウェア検体(1) 2A3:マルウェア検体(2) 2A4:マルウェア検体(3)・MARS 3F1:D3M 3F2:攻撃通信データ MWS Cup |

会場:岡山コンベンションセンター(愛称:ママカリフォーラム) |

|

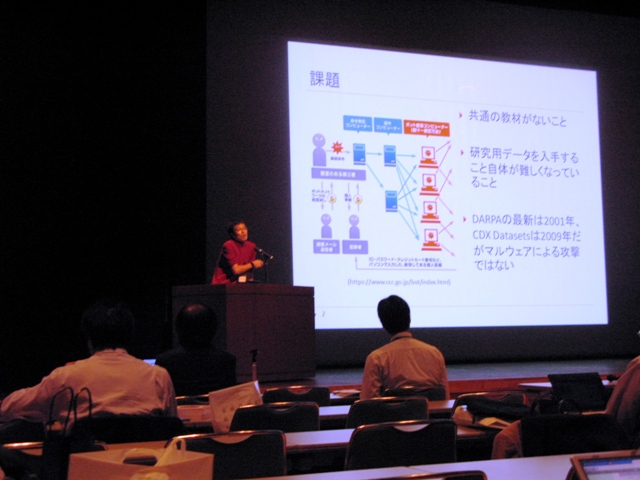

マルウェア対策のための研究用データセット 〜MWS 2010 Datasets〜

マルウェアによる脅威が複雑化する中,様々な対策研究が盛んに行われている.客観的な評価と研究成果の共有を容易にするため,サイバークリーンセンターで収集しているデータをもとに研究用データセット(CCC DATAset 2008/2009)を利用したワークショップ(MWS2008/2009)を開催してきた.本稿では,MWS 2010 で利用する研究用データセット(MWS2010 Datasets)を構成するCCC DATAset 2010,マルウェア検体の動作記録データ(MARS),Web感染型マルウェアのデータセット(D3M 2010)の概要を報告する. [ Manuscript (PDF) | Slide (PDF) ] |

|

|

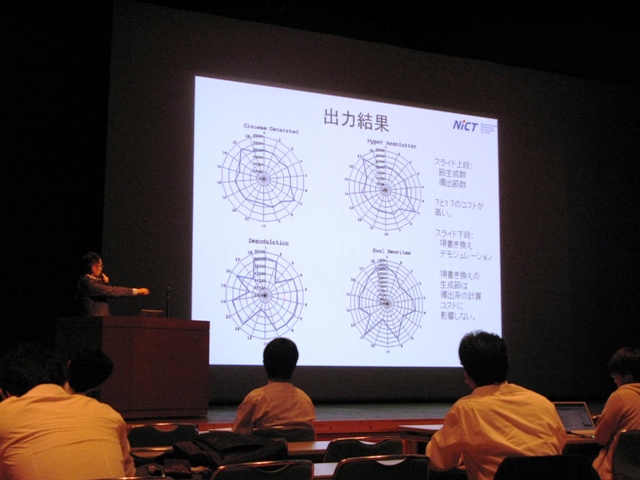

プリズムマップによる可視化を用いたマルウェアの動向解析

近年、サイバー攻撃がネットワークインフラを脅かす存在として益々進展している。とりわけ新種のマルウェアに対抗するため、世界中で発生しているこれら攻撃の特徴を把握し、よりわかりやすい形で提示することは重要だといえる。本稿ではMWSデータセットの各攻撃に対して、地理的可視化と統計手法による分析を行った。時間的推移を考慮し、プリズムマップを用いて地理的可視化を行うことにより、より直観的に攻撃の推移を掴むことができた。 [ Manuscript (PDF) | Slide (PDF) ] |

|

|

複数ホストの通信視覚化による比較解析

本研究では,ネットワーク管理者がマルウェアの感染を早期発見するため,複数ホストやネットワークの通信を視覚化する解析ツールを開発した.解析ツールでは,通信ログからIP アドレスを取り出し,通信したホストやネットワークごとに色分けをして,通信の変化をアニメーションで視覚化する.視覚化には,2 次元マップにIP アドレスの第3 第4 オクテットを割り当ててプロットする機能と,4 つのフレームに各オクテットの値変化を座標で示す機能を実装した.ハニーネットで収集した攻撃通信データを解析ツールで解析した所,2 つのホストから3 種のスキャンが同時に行われている様子を容易に発見し,解析ツールの効果を確認した. [ Manuscript (PDF) ] |

|

|

CCC Dataset 2010によるマルウェア配布元IPアドレス評価に関する一考察

マルウェアに感染させられるユーザは、スパムメール内のリンクへのアクセスやインジェクションされたサイトの閲覧など、いろいろな手法により気づかないうちにマルウェア配布元へと誘導される。マルウェア配布元は、専用に構築されたサイトだけではなく、無料のホスティングサービスやオンラインストレージなど様々なインターネットサービスが利用されている。また、海外のプロバイダやホスティング事業社の中には、提供しているサービスがマルウェア配布元や詐欺行為、スパム送信などに利用されることを容認しているものが多数存在する。本論文では,CCC DATAset 2010 の攻撃元データを用いて,攻撃元のIPアドレスについて解析し悪性度評価とその利用方法を検討する。 [ Manuscript (PDF) ] |

|

|

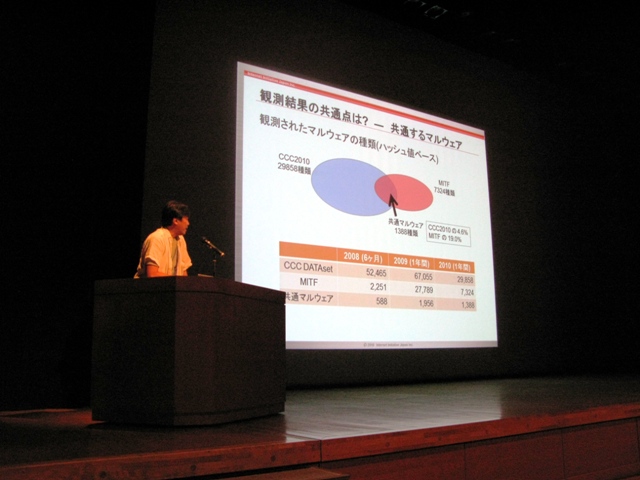

大小2つの観測網による結果の時間変化とマルウェア対策に関する一考察

CCC DATAset 2010 の広範な観測網によるマルウェア感染活動観測と、自社観測網による局所的な観測を過去の変動をふまえて比較し、ネットワーク上で活動するマルウェアへの対策について検討し考察を加える。 [ Manuscript (PDF) | Slide (PDF) ] |

|

|

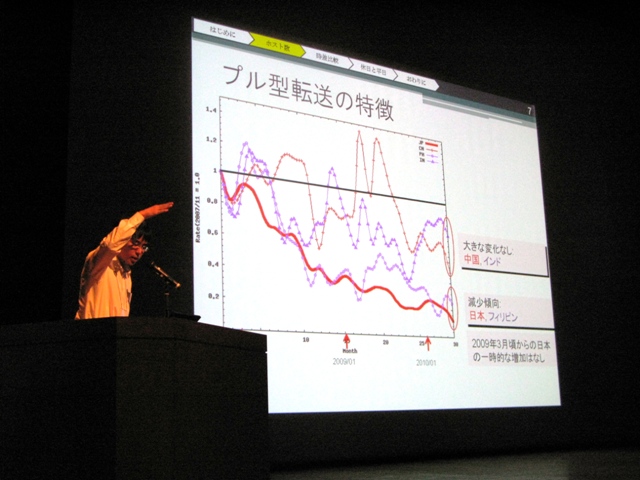

マルウェアの転送ログを利用した地域毎のボット活動分析

インターネット利用者の様々なセキュリティを脅かすボットは,日々多くの亜種が出現し,それらに用いられる高度な遮蔽技術は対策を困難とする.ボットは金銭的利益を得る手段として利用できる背景から,通信や活動全般の形態を日々進化させており,具体的な活動の変化についてはよく知られていない.本稿では,日本国内のハニーポットで観測された3年分のマルウェア転送ログを用いて,マルウェアの転送元の国に着目した傾向の変化を分析した.分析の結果,マルウェアの転送は転送元の国の時間帯と連動した転送数がみられることを示した.また,北米及びヨーロッパ地域から2009 年後半から継続して転送ノードが増加している様子について示した. [ Manuscript (PDF) ] |

|

|

サイバークリーンセンター活動報告

|

|

|

MWS 2010 Datasets マルウェア検体解説

|

|

|

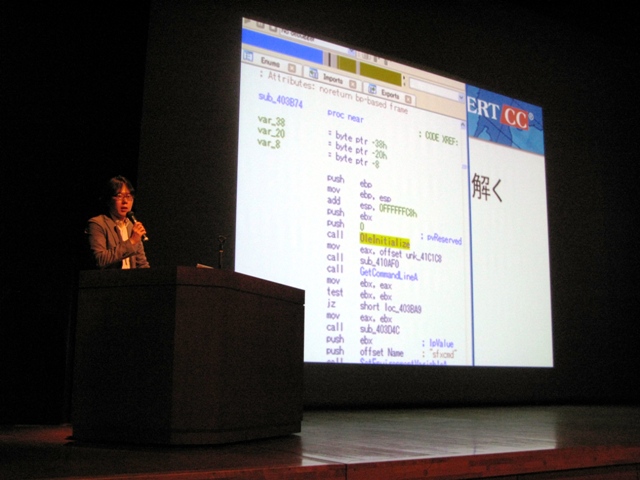

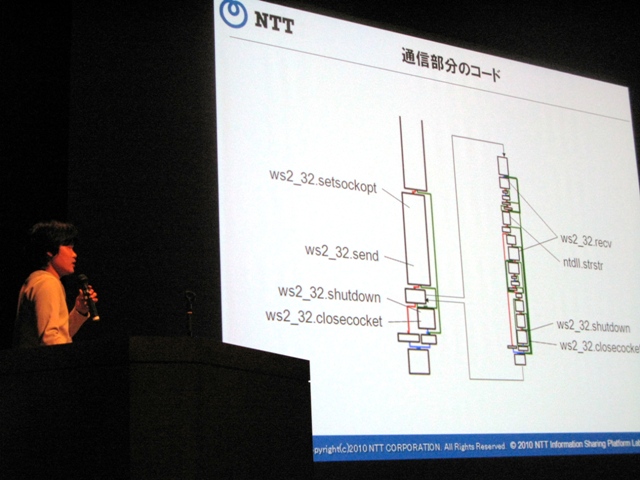

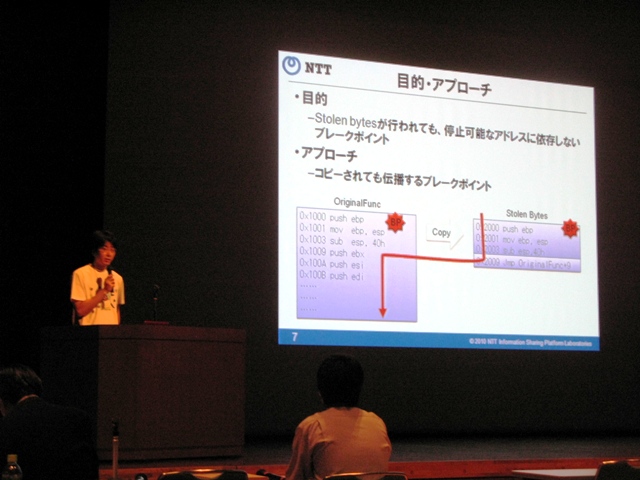

メモリ拡張によるアドレスに依存しないブレークポイント技術の提案

近年,多数のマルウェアが出現しており,挙動解析の効率化が求められている.マルウェアの概要を把握する上でAPI トレースは有効な手法であるが,特定のアドレスへのアクセスで例外を発生させるようなブレークポイントを用いたAPI トレース手法は,stolen bytes と呼ばれるアンチデバッグ手法により,回避されてしまう.stolen bytes とは,APIの全体もしくは一部をメモリ上にコピーし利用する手法である.本稿では,仮想マシンを用いてメモリ拡張を行い,特定のアドレスに設定したブレークポイントがメモリコピー時に伝播するブレークポイント技術を提案する.提案手法により,CCC Data Set2010マルウェア検体のAPI トレースを収集し,その有効性の評価を行う. [ Manuscript (PDF) ] |

|

|

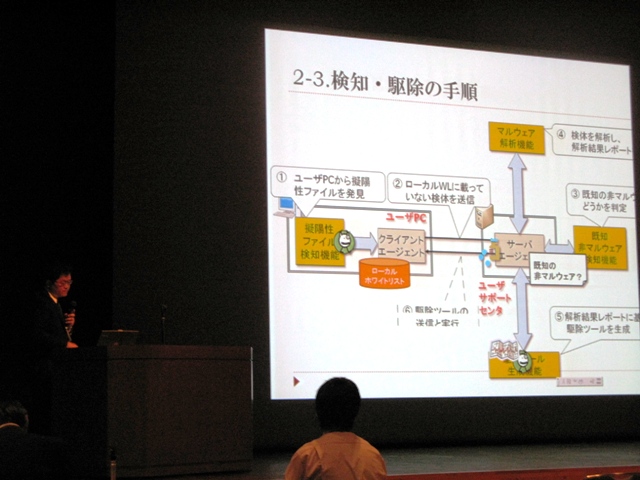

マルウェア対策ユーザサポートシステムを用いたCCC DATASet 2010の解析

今日,日々数千から数万の新種のマルウェアが発生している.これに伴い,シグニチャを用いたマルウェア検知方式では,シグニチャの更新が新種の発生頻度に追いつかなくなりつつある.そこで,我々は,シグニチャに依らず,動的解析によりマルウェアを検知して駆除する「マルウェア対策ユーザサポートシステム」の研究開発を行っている.本システムでは,ユーザからの要請に応じてユーザPC 内からマルウェアである可能性のある擬陽性ファイルを検知し,それらをマルウェア動的解析システムに送信する.擬陽性ファイルを動的解析した結果,マルウェアと判定されたものについては,駆除ツールを自動生成し,ユーザPC に配布・実行してマルウェアを無害化する.本稿では,本システムを用いてCCC DATASet 2010 検体を解析した結果について報告する. [ Manuscript (PDF) ] |

|

|

仮想計算機モニタによるマルウェアの監視

近年のマルウェアには難読化やアンチデバッグといった手法が用いられており, 逆アセンブラやデバッガによる解析が困難である. そこで, 我々は, OS より下位で動作するVMM に着目し, マルウェア解析のためのVMM であるAlkanet の開発を行っている. Alkanet は, システムコールをフックすることで, マルウェアの挙動を監視する. さらに, Windows の管理するメモリ空間にアクセスすることで, Windows 内部のオブジェクトを参照し, 詳細な情報の取得を可能にしている. 本論文では, Alkanet の構成とAlkanet を用いたマルウェア解析について述べる. [ Manuscript (PDF) ] |

|

|

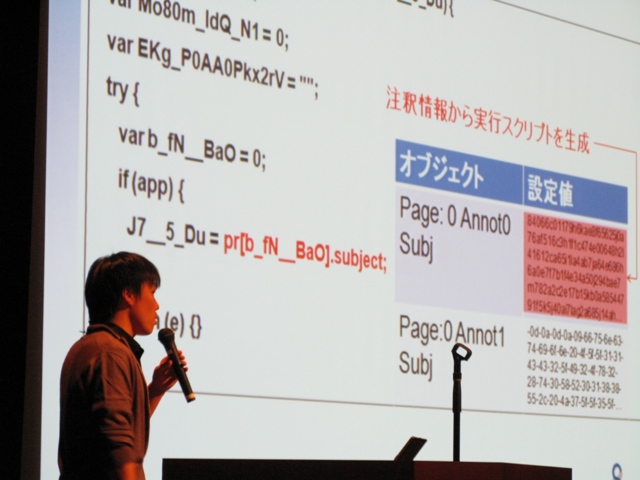

動的解析を利用した難読化JavaScriptコード解析システムの実装と評価

近年のマルウェアを配布する不正サイトは、JavaScriptによる難読化を施したスクリプトファイルを利用し、他のURLに誘導する手法が多くみられる。最終的にダウンロードされる不正なファイルの多くも、アプリケーションの脆弱性を突く難読化されたJavaScriptが埋め込まれている。特に、Adobe Readerに複数のゼロデイが存在したこともあり、pdf形式のマルウェアが顕著に現れている。これらのインシデントを詳細に把握するため、本稿では不正サイトに誘導するスクリプトファイルやpdfファイル内のJavaScriptをエミュレートし、動的解析を行うシステムを開発する。また、その評価を行う。 [ Manuscript (PDF) ] | Slide (PDF) ] |

|

|

自動実行登録に基づくマルウェアの分類に関する検討と評価

近年のマルウェアの目的から,PC起動時に自らが自動的に実行される環境を整えることは非常に重要なアクションとなっている.著者らはこの自動実行登録に注目したマルウェアの検知方式を提案しているが,マルウェアは多種多様であり,1つの方式ですべてのマルウェアを検知することは難しい.そのため,適切なアプローチに基づいてマルウェアを分類し,それぞれを検知できる方式を組み合わせることによって,網羅的にすべてのマルウェアを検知することが重要である.本稿では自動実行登録という挙動に着目してマルウェアの分類を行い,CCCDataSet2010を用いて評価を行った. [ Manuscript (PDF) | Slide (PDF) ] |

|

|

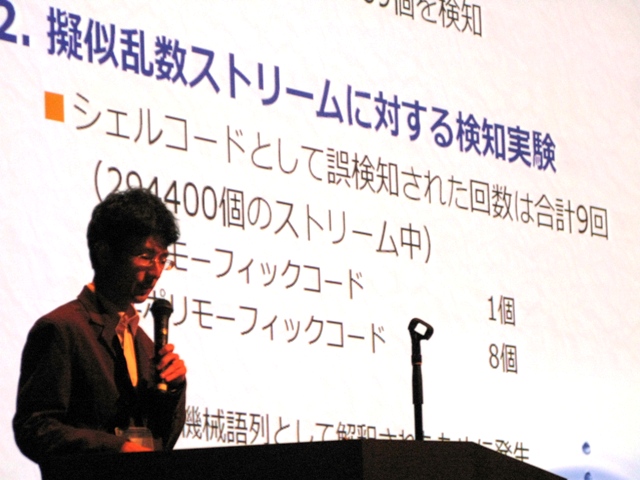

エミュレーションに基づくシェルコード検知手法の改善

マルウェアの感染活動等に用いられるリモートエクスプロイト攻撃への対策として,ネットワーク上のデータを機械語とみなしてエミュレータ上で実行し,その動作の特徴によりシェルコードの動的検知を行う手法が提案されている.これらの手法では,暗号化されたペイロードを実行時に復号する,いわゆるポリモーフィックシェルコードのみを検知対象としているため,実用においては,ポリモーフィックシェルコード以外のシェルコード(本報告では非ポリモーフィックシェルコードとよぶ)の検知が可能な手法との併用が必要である.一方,非ポリモーフィックシェルコードに対しては,これまで複数の静的検知手法が提案されているが,いずれも難読化による検知回避への対応が十分でなかった.そこで,本報告ではポリモーフィックシェルコードと非ポリモーフィックシェルコードのいずれもエミュレーションに基づき検知可能な手法を提案する.提案方式は,静的検査と動的検査を組み合わせることで実現しているため,全ての通信データを動的に検査する従来手法に比べて効率化も期待できる. [ Manuscript (PDF) | Slide (PDF) ] |

|

|

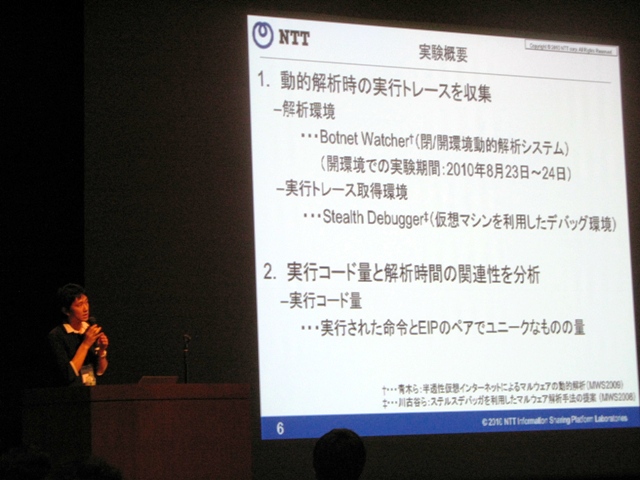

動的解析における検体動作時間に関する検討

マルウェアは日々多数の亜種が出現するため,効率よく解析し挙動を明らかにするには,動作させることで解析結果を取得できる動的解析が有効な手段となる.しかしながら,動的解析は解析中に動作した箇所の解析結果しか得られないため,解析時間を十分長く設定しなければ,得られる解析結果は不十分なものとなってしまう.本研究では、動的解析結果がどの程度得られたかの指標として,解析時に実行されたコード量に着目し,CCC DATAset 2010 マルウェア検体とD3M 2010 マルウェア検体を閉環境/開環境で動的解析したときに実行されたコード量と解析時間の推移を分析する.また,分析結果をもとに,動的解析を行う際に設定するマルウェアの動作時間に関する検討を行う. [ Manuscript (PDF) ] |

|

|

Mechanized reasoningを用いたアクセスログの統合と解析の自動化

本論文では、モニタリング、フィルタリング技術の発達により可能になった多様なログを統合し、セキュリティインシデントに関する情報を抽出するための解析手法を提案する。適用手法としては、述語論理、導出法などを用いる自動推論(mechanized reasoning) を用いて、各種ログに共通な観測項目によってログの統合を行い、検出するイベントとの間で節矛盾を生成することで関連情報を推論過程として抽出する。適用例として、トラフィック生成元のプロセスID やライブラリ、ファイルなどの情報を抽出する。データセットはMARS Dataset を用い、2種類の導出手法を用いて、検出過程で生じた節数を比較し、評価実験を行った。 [ Manuscript (PDF) ] |

|

|

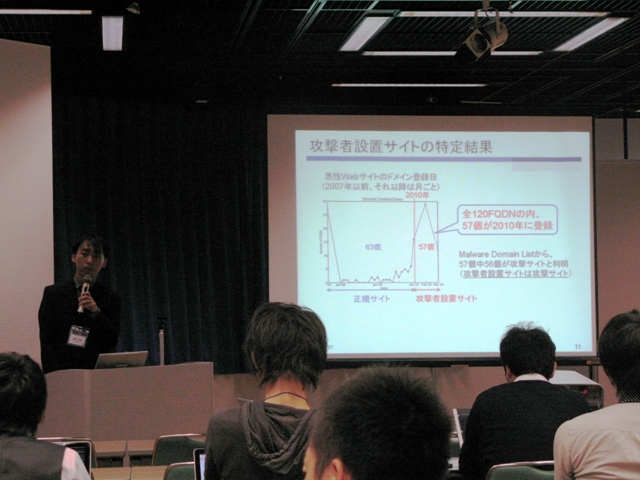

ドメイン情報に着目した悪性Webサイトの活動傾向調査と関連性分析

正規サイトの改竄によってユーザを攻撃者が用意した攻撃サイトに誘導し,Web ブラウザの脆弱性を突くことで感染を広げるWeb 感染型マルウェアの脅威が増加している.Web 感染型マルウェア対策には,その活動形態を調査し攻撃者の手口を解明することが重要となる.そこで本研究では,悪性Web サイトのドメイン情報に着目し,DNS レコードやwhois の登録情報などをもとに,各サイトの活動傾向の調査と関連性分析を行った.実験により,攻撃者の悪性Webサイト設置における手口を明らかにし,特に使用されるレジストラに偏りがあることがわかった. [ Manuscript (PDF) ] |

|

|

検知を目指した不正リダイレクトの分析

本稿ではDrive by Download攻撃におけるWebページへのアクセスの遷移に着目し,そのアクセス履歴の特徴を明らかにした.Webクライアント型ハニーポット(Marionette)により収集された攻撃通信データ(D3M 2010)を元に,マルウェアホストへ不正にリダイレクトされる状況を分析した.また,危険なファイルのダウンロードに至るURL (潜在URL)の判別ロジックを機械学習の決定木学習手法を用いて抽出した結果,Webアクセス遷移の考慮が判別に有効であることが分かった.これらの分析結果は,マルウェアによる被害を事前に軽減する対策を策定するうえで非常に重要である. [ Manuscript (PDF) ] |

|

|

パスシーケンスに基づくDrive-by-Download 攻撃の分類

本研究では,Drive-by-Download 攻撃の通信パケットから成る研究用データセットD3M2010 を解析し,攻撃通信データについての通信データの遷移や特徴を抽出する.さらに,観測された全ての通信のふるまいに基づいて,Web 感染型マルウェアの攻撃で使われるパスによる攻撃の分類手法を提案する. [ Manuscript (PDF) ] |

|

|

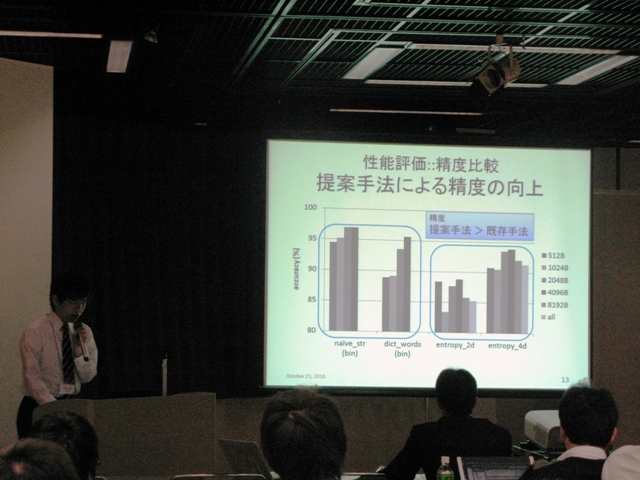

実行ファイルに含まれる文字列の学習に基づくマルウェア検出方法

本研究ではマルウェア実行ファイルの構造やパッキングの有無に依存しない軽量かつ高速なマルウェア検出方法を提案する.中心となるアイディアは実行ファイル集合に含まれる文字列情報を抽出し,得られた情報から統計的特徴ベクトルを作成して教師付き機械学習を適用することである.合計で1511 の通常ファイルと1449 のマルウェアを用い,既存方式との性能比較を行った結果,ファイルの先頭部分にあたる非常に少ない情報を利用することで高速かつ高精度な検出が達成可能であることがわかった. [ Manuscript (PDF) | Slide (PDF) ] |

|

|

通信ログを基にしたマルウェア配布オペレーションの抽出と可視化の試み

マルウェアはUSB メモリといった物理デバイスだけでなく,インターネットを通じてダウンロードされる.本研究ではCCC DATAset2010 攻撃通信データの通信宛先IP アドレスに着目する.複数のホストの通信ログにおいて,同一のIP アドレスが観測された場合,ダウンロードサイト間には関係があると推測できる.そこで我々はこの関係を明らかにするために,同一IP アドレスの抽出と可視化を試みた.IPアドレスが所属するAS 番号の情報を組み合わせてグループ化をおこない,その結果を用いてマルウェアダウンロードホストの関係について考察をおこなった. [ Manuscript (PDF) ] |

|

|

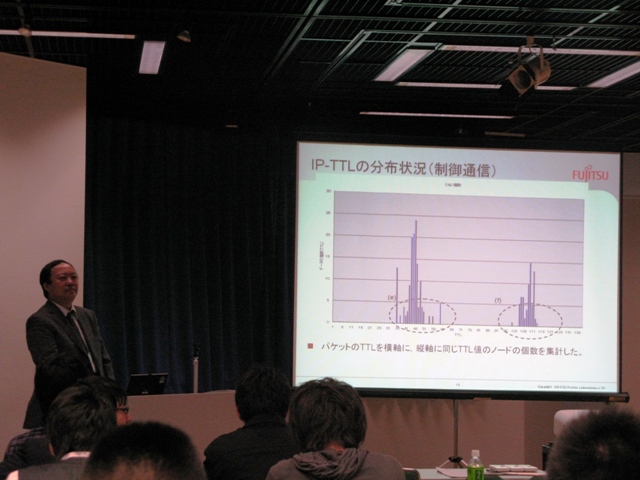

ネットワーク上の距離に着目したマルウエアの配置に関する一考察

ボットによる被害を軽減する対策を策定するうえで,攻撃者からの制御を行う制御通信及びマルウエアをダウンロードするサイトへの各ボットからの距離を把握する事は,非常に重要であると考えられる.本論文では,CCC DATAset2010の攻撃通信データの分析において,ネットワーク上での距離に関するパラメータ(TTL値,RTT)に着目し,各マルウエアのボットネットでの役割を考慮したネットワーク上の配置に関する考察を行った. [ Manuscript (PDF) ] |

|

|

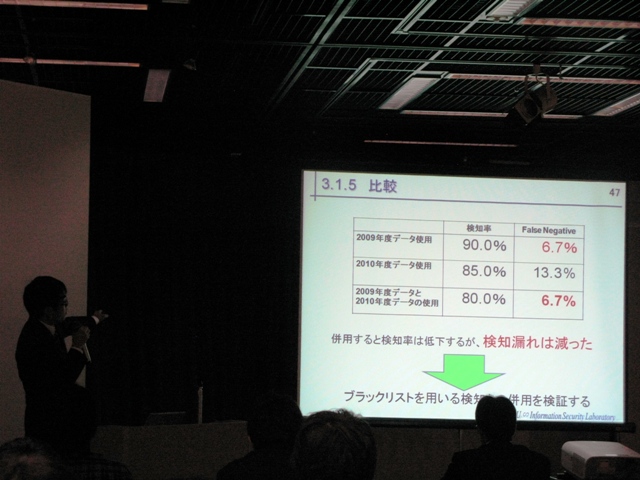

攻撃データ(CCCDataset2010)を利用したボットネットのC&Cサーバ特定手法の再評価

近年ボットネットによる被害が増加している.ボットPCの特定・隔離だけでは他のPCがボットとなり,ボットネットは攻撃者を特定しない限り解決に至らない.そこで著者らは,ボットネットを根源まで追跡する多段追跡システムの構想を示した。既存の多段追跡システム第2段追跡方式として,(1)C&Cサーバに関するブラックリストと(2)CCCDataSet2009の解析結果を数量化理論2類に適用する検知方式を併用するC&Cサーバの特定手法を先に提案し有効性を評価した.本論文では,CCCDataSet2010の解析結果を先の特定手法に適用し,異なるデータにおいても同手法が有効かどうかを検証し,その評価結果の報告行う. [ Manuscript (PDF) ] |

|

|

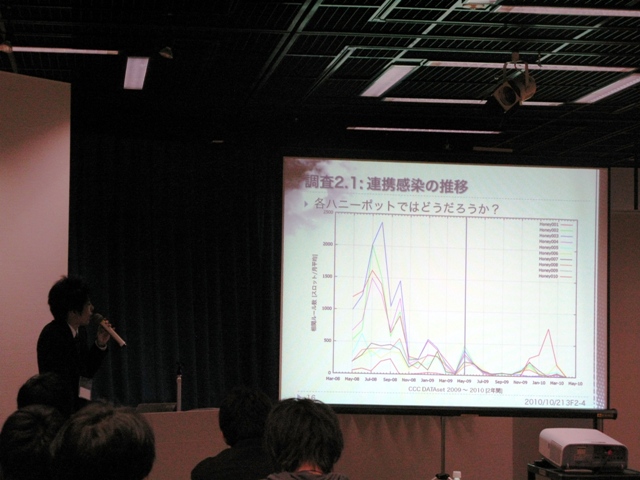

CCC DATAset における連携するマルウェアの変遷

本研究では,CCC DATAset 2008 から2010 の攻撃通信データ,攻撃元データを用いて,3 年間に渡るマルウェアの振る舞いに着目し,データマイニング手法であるApriori とPrefixSpan を適用することで,その変遷や特徴を報告する. [ Manuscript (PDF) ] |

|