MWS2012論文賞

MWS2012優秀論文賞

1A1-1: テイント伝搬に基づく解析対象コードの追跡方法

1A1-1: テイント伝搬に基づく解析対象コードの追跡方法

MWS2012学生論文賞

3A1-2: マルウェア感染検知のためのトラヒックデータにおけるペイロード情報の特徴量評価

3A1-2: マルウェア感染検知のためのトラヒックデータにおけるペイロード情報の特徴量評価

写真で振り返るMWS2012/MWS Cup 2012

表彰式(優秀論文、学生優秀論文、MWS Cup 2012)

1A1: MWS(静的解析) - 座長: 真鍋 敬士

|

1A1-1: テイント伝搬に基づく解析対象コードの追跡方法 ◯川古谷 裕平、塩治 榮太朗、岩村 誠、針生 剛男 (NTT) マルウェアの動的解析を行う際、プロセスIDやスレッドIDなどの識別子を使って解 析対象コードとそれ以外のコードとを区別する場合が多い。しかし、これら識別子に基づく方法 では、マルウェアの解析妨害機能により正確に区別ができない状況が生まれている。この問題を 解決するため、本論文ではテイントタグを用いた監視対象コードの識別方法を提案する。提案手 法の有効性を示すため、マルウェアの動作を模倣した各種テストコードとCCC Dataset 2012を 用いて実験を行った。この実験の結果、提案手法が様々な解析妨害機能に有効であり、実際のマ ルウェアにも適用可能であることを示した。本提案手法を利用することで、既存の各種マルウェ ア解析環境やマルウェア対策技術の精度を向上させることが可能になる。 [ Manuscript (PDF) | Slide (PDF) ] |

|

|

1A1-2: マルウェアの部分コードによる類似度判定および機能推定法 ◎大久保 諒、森井 昌克 (神戸大学大学院工学研究科)、伊沢 亮一、井上 大介、中尾 康二 (独立行政法人情報通信研究機構) マルウェアの類似度判定では,検体を入手する度にデータベースに保存されている大量の検体 に対して類似度を求める必要があり,計算量の削減が課題として挙げられる.従来の類似度判定 法では LCS(Longest Common Strings) や n-gram を用いるものが多い.LCS と n-gram の計算量 はともに O(m×n) であり,大量の検体かつ頻繁に類似度を求める状況においては計算量が小さい とは言い難い.本研究では高速な類似度判定を目的とし,マルウェアのバイトコードの出現頻度 を利用する方法を提案する.提案方式の要点は,各マルウェアのバイトコードの出現頻度をデー タベース化するところにある.出現頻度のデータベースを作成した後は,正規化相互相関を用い ることで類似度の計算量が O(1) となる.また類似度から機能毎にポイントを与え,マルウェアの 機能を推定する手法を提案する. [ Manuscript (PDF) | Slide (PDF) ] |

|

|

1A1-3: 多段パックされたマルウェアからのコード取得 ◎中村 徳昭、森井 昌克 (神戸大学大学院工学研究科)、伊沢 亮一、井上 大介、中尾 康二 (独立行政法人情報通信研究機構) 近年のマルウェアは,解析を困難にするためにパッキングが施されている場合が多く, 解析を行う際は,パッキングを解除する必要がある.パッキングの手法には様々なものがあり,中 でも,多段パックと呼ばれる手法はコード展開の処理が複雑になっており,オリジナルコードの 取得が難しいことで知られている.本研究では,多段パックに対して汎用的にオリジナルコード を取得することを目的とし,代表的な多段パッカー (tElock,PESpin,yoda’s Crypter) のアルゴリ ズムを調査したところ,パッキング解除に関して共通の動作があることが分かった.具体的には, パッキング解除時にはメモリ各所に対して操作を行なうが,最終的には実行コードが必ず text 部 に展開される.本稿ではこの点に着目し text 部を監視することでオリジナルコードを取得する方 法の詳細を与える. [ Manuscript (PDF) | Slide (PDF) ] |

|

1A2: MWS(動的解析) - 座長: 吉岡 克成

|

1A2-1: マルウェアアナライザ Alkanet によるマルウェア解析報告2012 ◎大月 勇人、若林 大晃、瀧本 栄二 (立命館大学)、齋藤 彰一 (名古屋工業大学)、毛利 公一 (立命館大学) 近年, マルウェアの脅威が問題となっている. マルウェア対策には, マルウェアの挙動を調 査する必要がある. しかし, マルウェアは, 1 日に数千もの新種や亜種が出現しているため, 個々のマ ルウェアの調査に時間を費やすことはできない. そこで, 我々は, 仮想計算機モニタ BitVisor ベー スの動的解析システム Alkanet を開発している. 今回は, Alkanet を用いて, CCCDATAset2012 に活動が記録されたマルウェアについて解析を行った. 本論文では, その調査報告について述べる. [ Manuscript (PDF) | Slide (PDF) ] |

|

|

1A2-2: ネットワークエミュレータGINEを用いたマルウェア解析環境の構築 ◎光枝 靖章、後藤 邦夫、河野 浩之 (南山大学) マルウェアの多くはICMPやDNS問い合わせの後に次の行動に移るが,それらの動的解 析は外部への悪影響を避けるために閉じたネットワーク環境で実行する必要がある. 閉じた実験環 境には一般に複数のホストが必要だが,GINE では,Linux ネットワークスタック仮想化を用いて 1 台のホスト上で現実に近いネットワークを模倣できる.そこで本研究では,QEMU と GINE を 用いてごく少数のホストで DNS,IRC,FTP,HTTP 等の偽サーバを含む閉じた実験ネットワー クを構成する.仮想ホストでマルウェア検体を実行して,その通信記録を分析することで初期通 信成功後の段階での挙動を明らかにする. [ Manuscript (PDF) ] |

|

|

1A2-3: ハイパバイザ内シグネチャマッチングによるマルウェア検出 ◯大山 恵弘、河崎 雄大 (電気通信大学) マルウェア検出機能を有するハイパバイザBVMDによって,MWS2012のマルウェア データセットのマルウェア検体を検出した実験について報告する.BVMD は準パススルー型ハイ パバイザである BitVisor を拡張して実装されている.BVMD はハードディスクなどのデバイスと ゲスト OS との間を流れるデータブロックに対してシグネチャマッチングを適用する. [ Manuscript (PDF) ] |

|

2A1: MWS(D3M) - 座長: 松木 隆宏

|

2A1-1: 通信可視化と動的解析の連携による攻撃解析支援 ◎義則 隆之、伴 拓也、宮嵜 仁志、松井 拓也、佐藤 両、岡崎 亮介、篠田 昭人 (名古屋工業大学)、廣友 雅徳 (佐賀大学)、毛利 公美 (岐阜大学)、神薗 雅紀 (株式会社セキュアブレイン), 白石 善明 (名古屋工業大学) プラグインやブラウザの脆弱性を悪用しマルウェア配付サイトに誘導するDrive-by- Download(DBD)攻撃による被害が増加している.DBD攻撃への対策の一つとして,クライアントハニーポットを用いてWebサイトをクローリングし収集した通信データからコードを抽出して解析し,悪性サイトを検知するアプローチがある.しかしながら,膨大な観測データの中から疑わしいフローを見つけ,さらにそれに含まれるコードを一つずつ手動で解析することは容易ではない.本稿では通信データから復元した解析対象の選択を支援する通信データ可視化,および解析対象の動的解析を統合したDBD攻撃解析支援システムを提案する.提案システムのプロトタイプにより,D3M 2012 (Drive-by-Download Data by Marionette 2012) データセットを用いて,提案システムの基本的な機能が動作することを確認した. [ Slide (PDF) ] |

|

|

2A1-2: 抽象構文解析木の符号化による不正なJavascriptの分類手法の提案 ◎上西 拓真 (神戸大学大学院工学研究科)、神薗 雅紀、西田 雅太 (株式会社セキュアブレイン 先端技術研究所), 森井 昌克 (神戸大学大学院工学研究科) 近年,難読化 Javascript で記述されたマルウェアが増加しておりその解析に関する研究が盛んに 行われている.その一つに類似するコードの抽象構文解析木を導出し明確に特徴点とすることで検知や解 析に応用する研究がある.その結果より類似する木構造を持つコードが複数存在することがわかっている. しかし既存の研究では抽象構文解析木の類似度を判定し,分類することは主眼としてなかった.本稿では, 抽象構文解析木をより抽象化して符号化することで類似するコードを分類する手法を提案する.そして提 案手法を用いて MWS のデータセットの不正な Javascript を分類し,提案手法の有効性を示す. [ Manuscript (PDF) | Slide (PDF) ] |

|

|

2A1-3: サイバー攻撃対策のための観測記述データ表記に関する検討 ◯寺田 真敏、岩本 一樹、遠藤 基、松坂 志、小林 偉昭 ((独)情報処理推進機構) マルウェアの攻撃手法の多様化と巧妙化は進んでおり、活動形態にも大きな変化がみられるだけではな く、個々のフェーズ毎でも、機能面や実装面での変化が見られる。本研究の目的は、このような機能面 や実装面での変化を記録として残しつつ、その変化点を捉えて、効果的な対策につなげることにある。 本稿では、2000 年代前半に流布したメール型ワームの実装面での変遷について事例調査の結果を示す。 次に、マルウェアの外部通信に着目して、変遷過程を記録する目的、記録情報について検討した結果を 報告する。 [ Manuscript (PDF) | Slide (PDF) ] |

|

2A2: MWS(特別セッション) - 座長:齋藤 衛/畑田 充弘

|

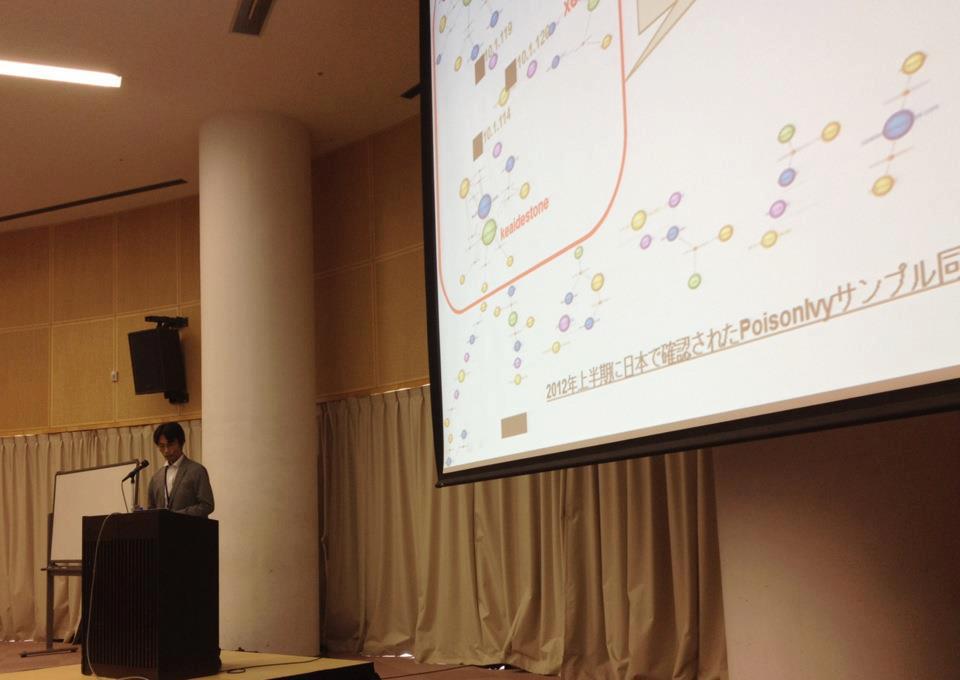

2A2-1: タイトル:「トレンドマイクロにおけるスレットリサーチの現状と課題」 講演者:松川 博英(まつかわ ばくえい) トレンドマイクロ株式会社 フォワードルッキングスレットリサーチ [講演概要] スレットインテリジェンスを生み出すためのスレットリサーチ。マルウェア解析との違いは何でしょうか。PoisonIvyに関するリサーチを例に、トレンドマイクロが進めているスレットリサーチの現状と課題をリサーチャーの立場から紹介します。 [ Slide (PDF) ] |

|

|

2A2-2: タイトル:「マルウェア対策ラボの現場から ~Stuxnet,Duqu,Flame,Gaussと対峙して思うこと~」 講演者:前田 典彦 (まえだ のりひこ) 株式会社Kaspersky Labs Japan [講演概要] 国家主体のマルウェアと言われるStuxnet,Duqu,Flame,Gauss。マルウェア開発の動機として新たな局面を見せるこれらへの対応を振り返りながら、対策ベンダーとしての課題を検討します。 [ Slide (PDF) ] |

|

|

2A2-3: 「セキュリティベンダーにおけるマルウェア対策技術の研究と開発」 講演者:金居 良治(かないりょうじ) フォティーンフォティ技術研究所 [講演概要] フォティーンフォティ技術研究所では国産の標的型攻撃対策ソフトウェアを研究開発しています。ソフトウェアベンダーとして対策技術の研究および開発に関する取り組み、および技術者の役割りを説明します。 |

|

|

2A2-4: 「マルウェア対策の現状と悩み」 講演者:川口 洋 (かわぐち ひろし) 株式会社ラック JSOC [講演概要] JSOCでは24時間365日の体制で日々お客様のシステムのセキュリティ監視をしています。我々のお客様において日々多数のマルウェア感染事故が発生しています。このマルウェア感染時の現状と悩みについて解説します。 [ Slide (PDF) ] |

|

2A3: MWS(特別セッション) - 座長:齋藤 衛/畑田 充弘

|

2A3-1: 「DCWGにおける連携について」 講演者:齋藤 衛(さいとう まもる) 株式会社インターネットイニシアティブ [講演概要] マルウェアDNS Changerへの対策は本年7月に無事終了しました。このセッションでは、この事件の流れを追い、このような対策を可能とするためのポイントについて検討します。 [ Slide (PDF) ] |

|

|

2A3-2: 「感染復旧が困難なマルウェアと今後の課題」 講演者:本城 信輔 (ほんじょう しんすけ) (マカフィー株式会社 McAfee Lab 東京) [講演概要] 今日のマルウェアの動作は多様化・複雑化しており、そのためシステムの感染後の復旧がますます困難になりつつある。 最近のマルウェアの動向と問題点を紹介しながら、今後必要な技術やノウハウについての議論を提起したい。 |

|

|

2A3-3: 「ハニーポットの先にあるもの:Botnet Takedown事例」 講演者:高橋 正和(たかはし まさかず) 日本マイクロソフト株式会社 [講演概要] 当セッションでは、マイクロソフトが、観測データ、技術的な分析、法的対応を組み合わせ、ここ2年間で実施した9件のBotnet Takedown事例と手法を紹介する。 [ Slide (PDF) ] |

|

2A4: MWS(特別セッション) - 座長:齋藤 衛/畑田 充弘

|

2A4-1: 「韓国における情報セキュリティのケーススタディ」 講演者:高橋 郁夫(たかはし いくお) BLT法律事務所 [講演概要] 2009年の74D-Dos攻撃、2011年34D-Dos防衛、その後、農協に対する標的型攻撃などの韓国におけるサイバー攻撃とそれに対する防衛体制の構築をケーススタディとしながら、サイバー攻撃に対する対応策を検討する。 [ Slide (PDF) ] |

|

|

2A4-2: 「パネルディスカッション:マルウェア対策の課題と我々にできること」 [パネリスト] 松川博英様 トレンドマイクロ株式会社 前田典彦様 株式会社Kaspersky Labs Japan 本城信輔様 マカフィー株式会社 金居良治様 フォティーンフォティ技術研究所 川口洋様 株式会社ラック 齋藤衛様 株式会社インターネットイニシアティブ 高橋正和様 日本マイクロソフト株式会社 高橋郁夫様 BLT法律事務所 [モデレータ] 畑田充弘 NTTコミュニケーションズ株式会社 |

|

3A1: MWS(通信解析) - 座長: 井上 大介

|

3A1-1: CCCからの累積データを用いたボットネットのC&Cサーバ検知システムの開発と評価 ◎中村 暢宏、佐々木 良一 (東京電機大学) 近年,ボットネットの被害が増加している.ボットPCの特定・隔離だけでは他のPCがボット となり,ボットネットは攻撃者を特定しない限り解決に至らない.そこで著者らは,ボットネットを根源 まで追跡する多段追跡システムの構想を示した.既存の多段追跡システム第2段追跡方式につい て,数量化理論2類に適用するデータとして,3年分の累積したデータを併用する検証を行い,検出 漏れへの一定の効果を示すと同時に,パラメータ候補の項目を追加する事で検出精度の改善を行 い,システム有効性の継続検証をした.本論文では,先に検証した第2段追跡方式をSquid上に実 装し,検出精度の検証をすると共に処理性能の評価を検証し報告を行う. |

|

|

3A1-2: マルウェア感染検知のためのトラヒックデータにおけるペイロード情報の特徴量評価 ◎大月 優輔、市野 将嗣 (電気通信大学大学院情報理工学研究科)、川元 研治 (早稲田大学理工学術院基幹理工学研究科)、畑田 充弘 (NTTコミュニケーションズ株式会社)、吉浦 裕 (電気通信大学大学院情報理工学研究科) 近年,トラヒックデータを用いたマルウェア感染検知において,複数の特徴量を用い、そ の組み合わせから正常時通信と感染時通信の識別をしている.しかし,個々の特徴量毎の有効性や, マルウェアの種類毎の有効性について明確に示されていない.そこで本研究では,ペイロードにおけ る感染検知において,感染時通信として CCCDATAset,D3M2012 を, 正常時通信として 2 種類のイ ントラネットのトラヒックデータを用い,マルウェアの種類としてワーム,トロイの木馬,ファイル 感染型ウイルスを取り上げ,261 種類の特徴量に対して,4 つの量子化レベル数において各々TPR, TNR を求め,個々の有効な特徴量をマルウェアの種類毎に明らかにした. [ Manuscript (PDF) ] |

|

|

3A1-3: IPSへの実装を想定したマルウェアの通信検知方法の一検討 ◯大西 祥生、常松 直樹 (MCセキュリティ) 悪意のあるソフトウェアをダウンロードする動作や、外部からコントロール可能となる機能 に代表されるマルウェアの攻撃動作により、情報漏洩の被害報告は後を絶たない。それに伴いマ ルウェア対策の手法も多様化している。しかし、日々増加するマルウェアに対応するには、パターン マッチングのような静的防御手法では限界がある。本論文では、研究用データセット CCC DATA set 2012 の解析を行った結果から、マルウェアの発生する通信の挙動に注目し、IPSによる動的 防御手法を検討する。 [ Manuscript (PDF) | Slide (PDF) ] |

|

|

3A1-4: ストリーム処理システムを用いたマルウェア検知基盤システム ◎大桶 真宏 (筑波大学 情報科学類)、川島 英之、北川 博之 (筑波大学 システム情報系) 多数のマルウェア検知手法を効率的に運用することは管理者にとっては容易ではない. なぜなら各手法は別のプログラムとして個別に実装されるからである.個別実装には2つの問題が ある.第一の問題は効率である.システムの入力であるパケットストリームは別々の形式で処理さ れるため,N個のプログラムに同じデータをフィードせざるを得ない.第二の問題は運用である.プ ログラムの整理・起動が面倒であることに加えて,処理結果を受信するインタフェースが統一化され ていないため,処理結果を利用したプログラムの作成は複雑・困難となる.そこで本研究ではストリ ーム処理システムをベースにしたマルウェア検知基盤システムを提案する.提案システムはパケッ トをリレーショナルストリームとしてモデル化することで,上記の効率に関する問題を解決する.次に 提案システムは検知手法をSQLライクな問合せ言語により記述可能にする.これによりユーザは SQLを発行すれば結果をタプルストリームとして受信可能になるため,第二の問題は解決される. [ Manuscript (PDF) | Slide (PDF) ] |

|

MWS Cupの様子

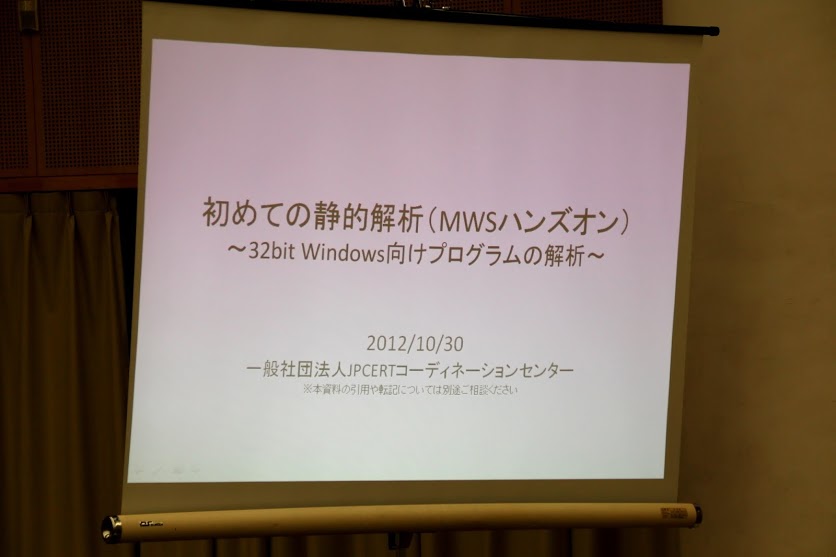

MWS Cup解析/MWSハンズオン(初めての静的解析)

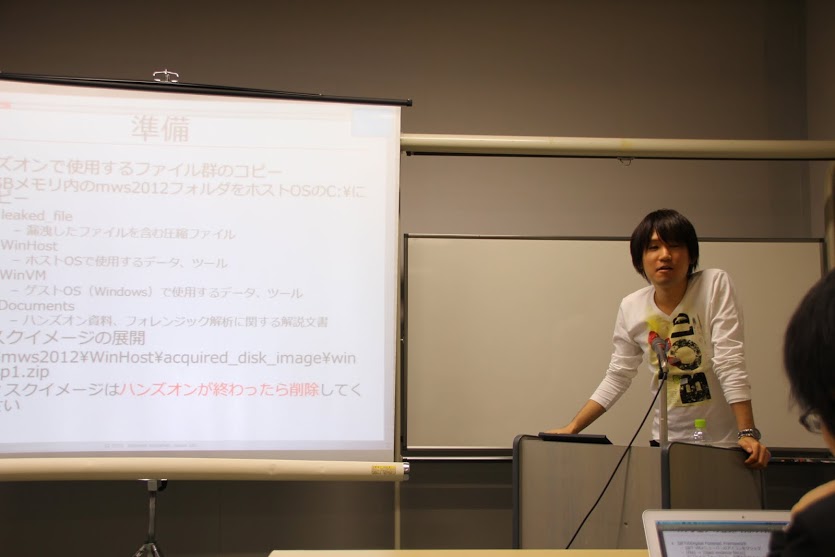

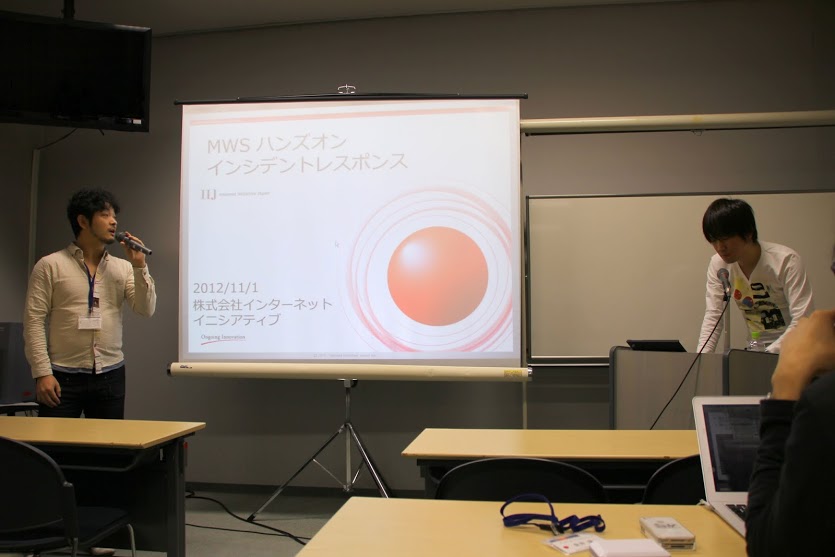

MWSハンズオン(インシデントレスポンス)

|

インシデントレスポンス (フォレンジック調査、マルウェア解析) 講演者:鈴木博志、春山敬宏 株式会社インターネットイニシアティブ |

|

|

マルウェアに起因する事件のインシデントレスポンス(事案対応)は、主にネットワーク機器のログ解析やサーバ、クライアントなどの端末のフォレンジック及び、それらの端末内で発見された悪性と疑われる文書ファイルやマルウェアの解析を行うことで、攻撃者がいつどのような経路で侵入し、何が漏洩したか、もしくはどのような被害を受けた可能性があるかを認識し、対策や再発防止を行うことです。本セッションは仮想環境内でのマルウェア感染事件を事例に、フォレンジックを中心とするハンズオンを行って、その素養を身につけることが目的となります。

[ Slide (PDF) ] |

|