MWSについて

マルウェア対策研究人材育成ワークショップ 2014 (MWS 2014) は、サイバークリーンセンター ハニーポット(※1)で収集しているボット観測データ、 研究者コミュニティから提供されたデータを「研究用データセット」として活用するワークショップです。 研究者コミュニティから提供されたデータは、MWS 2010 から新たな試みとして開始しました。

「研究用データセット」を活用した研究として3つの分野を想定しています。

- 検体解析技術の研究

- 感染手法の検知ならびに解析技術の研究

- ボットの活動傾向把握技術の研究

※1 「サイバークリーンセンター ハニーポット」はサイバークリーンセンター(CCC)の後継として、CCC運営連絡会が引き続き運用しているハニーポットです。CCC運営連絡会は、CCCの活動を民間主導で引き継ぐために設立された連絡会で、次の3組織から構成されています。

- 一般財団法人日本データ通信協会 テレコム・アイザック推進会議 (Telecom-ISAC Japan)

- 一般社団法人JPCERTコーディネーションセンター (JPCERT/CC)

- 独立行政法人情報処理推進機構 (IPA)

開催の目的

インターネットのセキュリティインシデント全般が見えにくくなっています。背景のひとつに、活動を見えにくくするためのマルウェア機能の高度化や運用が挙げられます。 このような状況下で、セキュリティインシデントの発生に迅速に対処するためには、先端的な研究者だけではなく、企業のネットワーク技術ならびにセキュリティ技術を開発する実務者もマルウェアに関する専門知識を備えていく必要があると考えています。

本ワークショップは、研究用データセットの提供、研究成果の共有ならびに切磋琢磨する環境の提供を通して、マルウェアに関する専門知識を備えた研究者/実務者を育成していくことを目的としています。

- 研究用データセットの提供

トラヒック分析技術やマルウェア分析技術を研究/評価するための適切な素材を準備し、研究者(学生、ネットワーク技術ならびにセキュリティ技術を開発する実務者)に提供することで、以下の二点を実現します。 - 研究成果の共有

同じ研究用データセットを用いて行った研究成果を本ワークショップで発表し、研究者間で共有することで、より具体的な成果の水平展開を図り、セキュリティ研究人材育成につなげます。 - 切磋琢磨する環境の提供

同じ研究用データセットに基づく研究内容を共有することで、具体的なスキルアップ目標や、先進的な研究テーマの発見など、研究者の評価育成の場を形成します。

さらに、ワークショップ開催を研究用標準データを対象とした研究の立ち上げトリガにしたいと考えています。

研究用データセットの提供~研究成果の共有~切磋琢磨する環境の提供

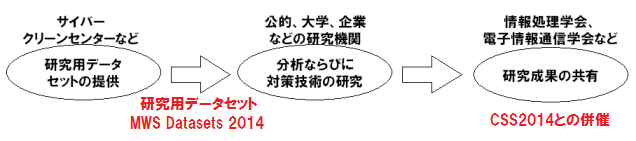

マルウェア対策研究人材育成ワークショップ 2014 では、

- PRACTICE Dataset

総務省「国際連携によるサイバー攻撃予知・即応に関する実証実験」(略称:PRACTICE)の挙動観察システムで、マルウェアを長期観測した際の通信トラヒック(マルウェア感染後の通信挙動)を示すデータ - CCC DATAset

マルウェア検体を収録したボット観測データ群であり、CCC運営連絡会が運用するサイバークリーンセンター ハニーポットで収集したマルウェア検体とウイルス対策ソフト6製品での検知名をリスト化したデータ - D3M 2014

研究者コミュニティから提供されたWeb感染型マルウェアデータ - FFRI Dataset 2014

株式会社FFRIで収集したマルウェアの動的解析ログ - NICTER Darknet Dataset 2014

サイバー攻撃観測・分析・対策システム NICTERで収集したダークネットトラフィックデータ

を「研究用データセット」 として活用します。

また、「研究成果の共有」「切磋琢磨する環境」の場として、情報処理学会で開催するシンポジウム CSS2014 (http://www.iwsec.org/css/2014/) を活用します。

- 研究用データセット

- 研究用データセットの代表例として、1999年に米カリフォルニア大学により提供されたデータマイニング用の "KDD Cup 1999 Data"があります。このような研究用データセットは、評価するために精査されたデータ群ではありませんが、同じ研究用データセットを用いるため、研究者間で研究成果を共有することができます。

- 研究用標準データ

- 研究用標準データの代表例として、1999年に米リンカーン研究所が開発した "1999 DARPA Intrusion Detection Evaluation Data Set"があります。このデータは、侵入検知システムの有効性を確認するためのトラフィック評価データで、侵入検知技術の客観的な評価を行なうための評価データとしても活用されています。このような評価データは、技術の有効性や効果を客観的に確認するためのデータとして必要とされています。

研究用データセット MWS Datasets 2014について

マルウェア対策研究人材育成ワークショップ 2014 で使用する研究用データセット MWS Datasets 2014 は、 PRACTICE Dataset、CCC DATAset、D3M 2014、FFRI Dataset 2014、NICTER Darknet Dataset 2014 の5つから構成されたデータ群です。

各データセットの詳細については、下記をご参照ください。

- PRACTICE Dataset(MWS2013の紹介資料にリンクしています)

- CCC DATAset(MWS2012の紹介ページにリンクしています)

- D3M 2014

- FFRI Dataset 2014

- NICTER Darknet Dataset 2014 / NONSTOP

Datasetsのまとめ

| MWS Datasets | |||||||

|---|---|---|---|---|---|---|---|

| 2008 | 2009 | 2010 | 2011 | 2012 | 2013 | 2014 | |

| CCC DATAset |  |

|

|

|

|

|

- |

| MARS for MWS |  |

|

|

- | - | - | - |

| D3M | - | - |  |

|

|

|

|

| IIJ MITF DATAset | - | - | - | - |  |

- | - |

| PRACTICE Dataset | - | - | - | - | - |  |

- |

| FFRI Dataset | - | - | - | - | - |  |

|

| NICTER Darknet Dataset | - | - | - | - | - |  |

|

: MWS Datasets 2014に同梱している研究用データセット

: MWS Datasets 2014に同梱している研究用データセット

: 過去に同梱していたが、MWS Datasets 2014には同梱していない研究用データセット

: 過去に同梱していたが、MWS Datasets 2014には同梱していない研究用データセット

[参考文献]

- MWS Datasets

- 神薗雅紀, 他: マルウェア対策のための研究用データセット ~ MWS 2013 Datasets ~, 情報処理学会シンポジウムシリーズ, Vol.2013, CSS2013(MWS2013), (Oct. 2013)

- 畑田充弘, 他: マルウェア対策のための研究用データセット ~ MWS 2011 Datasets ~, 情報処理学会シンポジウムシリーズ, Vol.2011, CSS2011(MWS2011), (Oct. 2011)

- 畑田充弘, 他: マルウェア対策のための研究用データセット -MWS 2010 Datasets-, 情報処理学会シンポジウムシリーズ, Vol.2010, CSS2010(MWS2010), (Oct. 2010)

- CCC DATAset

- MARS for MWS

- 三輪信介, 宮本大輔, 櫨山寛章, 井上大輔, 門林雄基,“ 模倣DNS によるマルウェア隔離解析環境の解析能向上”, サイバークリーンセンター・情報処理学会, マルウェア対策研究人材育成ワークショップ2008(MWS2008), 2008.10.

- S. MIWA, T. MIYACHI, M. ETO, M. YOSHIZUMI, and Y. SHINODA, “Design Issues of an Isolated Sandbox used to Analyze Malwares”, In proceedings of Second International Workshop on Security (IWSEC2007), LNCS 4752 Advances in Information and Computer Security, ISBN 978-3-540-75650-7, pp.13-27, 2007.10.

- S. MIWA, T. MIYACHI, M. ETO, M. YOSHIZUMI, and Y. SHINODA, “Design and Implementation of an Isolated Sandbox with Mimetic Internet used to Analyze Malwares”, DETER Community Workshop on Cyber Security Experimentation and Test 2007 (DETER07), 2007.8.

- 三輪信介, 門林雄基, 篠田陽一,“ 小規模攻撃再現テストベッドによる動作記録データセットの生成”, サイバークリーンセンター・情報処理学会, マルウェア対策研究人材育成ワークショップ2009(MWS2009), 2009.10.

- D3M

- Mitsuaki Akiyama, Kazufumi Aoki, Yuhei Kawakoya, Makoto Iwamura, and Mitsuataka Itoh, Design and Implementation of High Interaction Client Honeypot for Drive-by-download Attacks, IEICE Transactions on Communication, Vol.E93-B No.5 pp.1131-1139, May. 2010.

MWS Cupについて

MWS Cup は、研究用データセットの活用によるマルウェア対策研究の成果を活用して、規定時間内で課題に取り組み、解析結果を競います。 技術的な解析の正確性(技術点)と、解析方法の発表(芸術点)により判定を行い、合計点が最も高いチームが総合賞、技術点が最も高いチームが技術賞、審査委員によって採点される芸術点が最も高いチームが芸術賞を獲得します。

事前課題

- Drive-by Download攻撃解析

- クライアント型ハニーポットの通信データ(pcap)をもとに攻撃コードなどを解析し、解答する課題

- マルウェア静的解析

- 検体を静的解析し、解答する課題

- マルウェア動的解析

- 動的解析に関する課題

- Darknet分析

- Darknetパケットを分析する課題

当日課題

- Drive-by Download攻撃解析

- クライアント型ハニーポットの通信データ(pcap)をもとに攻撃コードなどを解析し、解答する課題

- マルウェア静的解析

- 検体を静的解析し、解答する課題

- マルウェア動的解析

- 動的解析に関する課題

エントリーチーム(2014/09/29時点)

- Alkanetters

- SecCapのなかまたち2014

- getty

- n00b

- TDU ISL with 親方 リターンズ

- urandom

- 人海戦術チーム

- チームUN頼み

- フレックス・スヴェンソン

- GOTO Love with m1z0r3

- KIT-C-UT

回答例

MWS Cup 事前課題の回答例を公開します。

研究用データセット MWS Datasets を用いた研究活動について

研究用データセット MWS Datasets を用いた研究活動は、MWS2014以外でも積極的に進められています。 ここでは、MWS/CSS 以外での発表や投稿に関する研究活動 (2009年~) を紹介します。

- 2009

- 細井琢朗, 畑田充弘: "MWS Cup 2009 活動報告 ~競技用通信データ作成について~", 情報処理学会研究報告. CSEC, [コンピュータセキュリティ], Vol.2009, No.2, pp.1-5, (2009), [CCC].

- 2010

- Kuwabara, K.(東海大学): "Heuristics for Detecting Botnet Coordinated Attacks", International Conference on Availability, Reliability and Security (ARES 2010), WAIS 2010, (2010), [CCC].

- Nur Rohman Rosyid, Masayuki Ohrui, Hiroaki Kikuchi, Pitikhate Sooraksa, Masato Terada: "Frequent Sequential Attack Patterns of Malware in Botnets", 情報処理学会研究報告, Vol.2009, No.6, pp.1-7, (2009).

- 津田宏((株)富士通研究所): "オントロジを活用したマルウエア攻撃の見える化について", セマンティックWebコンファレンス2010, (2010), [CCC].

- Hiroaki Kikuchi, Shunji Matsuo, Masato Terada: "Principal Component Analysis of Botnets Takeover", The 5th Joint Workshop on Information Security (JWIS 2010), No.4B-1, pp.1-11, (2010), [CCC].

- 三原元, 佐々木良一: "数量化理論と攻撃データ(CCCDATAset2009)を利用したボットネットのC&Cサーバ特定手法の提案と評価", 情報処理学会論文誌, Vol.51, No.9, pp.1579-1590, (2010), [CCC].

- 桑原和也, 菊池浩明, 寺田真敏, 藤原将志: "ボットネットの連携感染を判定する発見的手法について", 情報処理学会論文誌, Vol.51, No.9, pp.1600-1609, (2010), [CCC].

- Ohrui, M.(東海大学): "Mining Association Rules Consisting of Download Servers from Distributed Honeypot Observation", 13th International Conference on Network-Based Information Systems (NBiS), (2010), [CCC].

- Takurou Hosoi, Kanta Matsuura: "Evaluation of the Common Dataset Used in Anti-Malware Engineering Workshop 2009", Proceedings of the 13th International Symposium on Recent Advances in Intrusion Detection (RAID 2010), Lecture Notes in Computer Science 6307, pp.496-497, Springer, (2010) , [CCC].

- Rosyid, N.R.(東海大学): "A discovery of sequential attack patterns of malware in botnets", 2010 IEEE International Conference on Systems, Man, and Cybernetics (SMC), (2010), [CCC].

- 松尾峻治, 菊池浩明, 寺田真敏, 藤原将志: "ボットネットの国別マルウェア活動時間なぜインドからの攻撃は日本時間で行われるか?", 情報処理学会研究報告. CSEC, [コンピュータセキュリティ], Vol.2010, No.12, pp.1-7, (2010).

- 2011

- 森悠樹(早稲田大学理工学術院): "Boostingを用いたマルウェアトラヒックの検知手法に関する一考察", 電子情報通信学会, 2011年 暗号と情報セキュリティシンポジウム (SCIS2011), (2011).

- 高田雄太, 森達哉, 後藤滋樹,: "Web感染型マルウェアのリダイレクト解析", 情報処理学会全国大会講演論文集, Vol.2011, No.1, pp.497-499, (2011), [D3M].

- 神薗雅紀, 西田雅太, 星澤裕二: "動的解析を利用したPDFマルウェア解析システムの実装と評価", 電子情報通信学会技術研究報告. ICSS, 情報通信システムセキュリティ, Vol.110, No.475, pp.47-52, (2011).

- 木佐森幸太, 下田晃弘, 森達哉, 後藤滋樹: "TCPフィンガープリントによる悪意のある通信の分析", 情報処理学会論文誌, Vol.52, No.6, pp.2009-2018, (2011), [CCC].

- Yuta Takata, Shigeki Goto, Tatsuya Mori: "Analysis of Redirection Caused by Web-based Malware", APAN 32nd Meeting, Network Research Workshop 2011, (2011), [D3M].

- Hiroaki Kikuchi, Shuji Matsuo, Masato Terada: "Principal Component Analysis of Botnet Takeover", Journal of Information Processing (JIP), Vol.19, pp.463-472, (2011), [CCC].

- M Ohrui, H Kikuchi, M Terada, NR Rosyid: "Apriori-PrefixSpan Hybrid Approach for Automated Detection of Botnet Coordinated Attacks", 14th International Conference on Network-Based Information Systems (NBiS), (2011).

- Hiroaki Kikuchi, Shunji Matsuo, Masato Terada, and Masashi Fujiwara: "Time-zone dependency in malicious activities performed by botnet", The 6th Joint Workshop on Information Security (JWIS 2011), No.5D, pp.1-14, (2011), [CCC].

- Nur Rohman Rosyid, Masayuki Ohrui, Hiroaki Kikuchi, Pitikhate Sooraksa, Masato Terada: "Analysis on the Sequential Behavior of Malware Attacks", IEICE Transactions on Communications, Vol.94, No.11, pp.2139-2149, (2011), [CCC].

- 寺田真敏: "マルウェア対策研究人材育成ワークショップ~ 教育コミュニティへの貢献とその課題", 情報処理学会研究報告. コンピュータと教育研究会報告, Vol.2011, No.10, pp.1-6, (2011), [CCC,MARS,D3M].

- 2012

- 藤井孝好(横浜国立大学): "シェルコード動的検知手法の定量的評価", 電子情報通信学会, 2012年 暗号と情報セキュリティシンポジウム (SCIS2012), (2012).

- 神保千晶(横浜国立大学): "ハニーポットトラフィク分析によるゼロデイリモエスプ攻撃検出", 電子情報通信学会, 2012年 暗号と情報セキュリティシンポジウム (SCIS2012), (2012).

- 市田達也(早稲田大学理工学術院): "特徴量の時間的な状態遷移を考慮したマルウェア感染検知手法に関する一検討", 電子情報通信学会, 2012年 暗号と情報セキュリティシンポジウム (SCIS2012), (2012).

- Gregory Blanc, Daisuke Miyamoto, Mitsuaki Akiyama, and Youki Kadobayashi: "Characterizing Obfuscated JavaScript using Abstract Syntax Trees: Experimenting with Malicious Scripts", In Proceedings of the 2012 IEEE Workshops of International Conference on Advanced Information Networking and Applications (WAINA 2012), (2012), [D3M].

- 市野将嗣, 川元研治, 大月優輔, 畑田充弘, 吉浦裕: "スコアレベル融合を用いたマルウェア感染検知手法に関する一検討", マルチメディア,分散,協調とモバイル(DICOMO2012)シンポジウム, 8F-1,pp.2182-2189,(2012), [CCC].

- Takayoshi Fujii, Katsunari Yoshioka, Junji Shikata, Tsutomu Matsumoto: "An Efficient Dynamic Detection Method for Various x86 Shellcodes", SAINT2012 : The 12th IEEE/IPSJ International Symposium on Applications and the Internet, (2012).

- Daiki Chiba, Kazuhiro Tobe, Tatsuya Mori, Shigeki Goto: "Detecting Malicious Websites by Learning IP Address Features", SAINT2012 : The 12th IEEE/IPSJ International Symposium on Applications and the Internet, pp.29-39, (2012), [D3M].

- Naoki Hiroguchi, Khamphao Sisaat, Hiroaki Kikuchi, and Surin Kittitornkun: "Geographical Visualization of Malware Download for Anomaly Detection", The 7th Asia Joint Conference on Information Security (AsiaJCIS 2012), pp.74-78, (2012), [CCC].

- Kenji Kawamoto, Masatsugu Ichino, Mitsuhiro Hatada, Yusuke Otsuki, Hiroshi Yoshiura, and Jiro Katto: "Evaluation of secular changes in statistical features of traffic for the purpose of malware detection", The 1st International Workshop on "Data Mining for Info-Communication Service and its Diffusion" (DMICSiD2012) in SNPD2012 / Software Engineering, Artificial Intelligence, Networking and Parallel/Distributed Computing 2012 Studies in Computational Intelligence Volume 443, 2013, pp.1-11, (2013).

- 市野将嗣, 市田達也, 畑田充弘, 小松尚久: "トラヒックの時系列データを考慮したAdaBoostに基づくマルウェア感染検知手法", 情報処理学会論文誌, Vol.53, No.9, pp.2062-2074, (2012).

- 小久保博崇, 金岡晃, 満保雅浩, 岡本栄司: "攻撃通信検知のための合成型機械学習手法の一検討", 情報処理学会論文誌, Vol.53, No.9, pp.2086-2093, (2012), [CCC].

- Yuto Otsuki,Eiji Takimoto,Takehiro Kashiyama,Shoichi Saito: "Alkanet: A Dynamic Malware Analyzer based on Virtual Machine Monitor", World Congress on Engineering and Computer Science 2012 (WCECS 2012), Vol.1, pp.36-44, (2012).

- 2013

- 神薗雅紀, 西田雅太, 小島恵美, 星澤裕二: "抽象構文解析木による不正なJavaScriptの特徴点抽出手法の提案", 情報処理学会論文誌, Vol.54, No.1, pp.349-356, (2013).

- 川元研治, 市野将嗣, 大月優輔, 畑田充弘, 吉浦裕, 甲藤二郎: "トラヒックデータを対象としたN-gram確率密度を用いたマルウェア感染検知手法に関する一検討", 電子情報通信学会技術研究報告. LOIS, ライフインテリジェンスとオフィス情報システム, Vol.112, No.466,pp.191-196,(2013), [CCC].

- 永井信弘, 千葉大紀, 後藤滋樹: "HTTP通信の時間軸解析によるWeb感染型マルウェア検知", 情報処理学会全国大会講演論文集, Vol.2013, No.1, pp.549-551, (2013), [D3M].

- 佐藤両, 義則隆之, 松井拓也, 廣友雅徳, 毛利公美, 神薗雅紀, 白石善明: "Windows APIフックの通信監視による攻撃コードを含むPDFファイルの検知", 情報処理学会全国大会講演論文集, Vol.2013, No.1, pp.551-553, (2013).

- 義則隆之, 佐藤両, 松井拓也, 廣友雅徳, 毛利公美, 神薗雅紀, 白石善明: "動的解析と連携する通信可視化によるドライブ・バイ・ダウンロード攻撃の解析支援", 情報処理学会全国大会講演論文集, Vol.2013, No.1, pp.365-367, (2013).

- 酒井裕亮, 佐々木良一: "Drive By Download攻撃に対するHTTPヘッダ情報に基づく検知手法の提案", 情報処理学会研究報告. CSEC, [コンピュータセキュリティ], Vol.2013, No.29, pp.1-6, (2013).

- Daiki Chiba, Kazuhiro Tobe, Tatsuya Mori, Shigeki Goto: "Analyzing Spatial Structure of IP Addresses for Detecting Malicious Websites", Journal of Information Processing (JIP), Vol.21, No.3, pp.539-550, (2013), [D3M].

- 大月優輔, 市野将嗣, 木村聡一, 畑田充弘, 吉浦裕: "未知マルウェア検知のためのペイロード特徴量の有効性評価", 日本セキュリティ・マネジメント学会全国大会, pp.63-70, (2013), [D3M].

- Khamphao Sisaat, Hiroaki Kikuchi, Surin Kittitornkun, Chaxiong Yukonhiatou, Masato Terada, Hiroshi Ishii: "Time Zone Analysis on IIJ Network Traffic for Malicious Botnet Activities", 電子情報通信学会技術研究報告 = IEICE technical report : 信学技報, Vol.113, No.137, pp.373-380, (2013), [IIJ MITF].

- Khamphao Sisaat, Hiroaki Kikuchi, Shunji Matsuo, Masato Terada, Masashi Fujiwara, Surin Kittitornkun: "Time Zone Correlation Analysis of Malware/Bot Downloads", IEICE Transactions on Communications, Vol.96, No.7, pp.1753-1763, (2013), [CCC].

- 面和成: "ナイーブベイズを用いた攻撃予測に関する評価・考察", 電子情報通信学会技術研究報告 = IEICE technical report : 信学技報, Vol.113, No.137, pp.351-357, (2013).

- 川古谷裕平, 岩村誠, 針生剛男: "テイント伝搬に基づく解析対象コードの追跡方法", 情報処理学会論文誌, Vol.54, No.8, pp.2079-2089, (2013).

- Masayuki Ohrui, Hiroaki Kikuchi, NurRohmanRosyid, Masato Terada: "Mining Botnet Coordinated Attacks using Apriori-PrefixSpan Hybrid Algorithm", Journal of Information Processing (JIP), Vol.21, No.4, pp.607-616, (2013), [CCC].

- Yuto Otsuki, Eiji Takimoto, Takehiro Kashiyama(立命館大学), Shoichi Saito(名古屋工業大学), Eric W. Cooper, and Koichi Mouri(立命館大学): "Tracing Malicious Injected Threads Using Alkanet Malware Analyzer", IAENG Transactions on Engineering Technologies, LNEE 247, pp.283-299, (2013), [CCC].

- Masatsugu Ichino, Yusuke Ohtsuki, Mitsuhiro Hatada, Hiroshi Yoshiura: "Detection of malware infection using score level fusion with Kernel Fisher Discriminant Analysis", 2013 IEEE 2nd Global Conference on Consumer Electronics (GCCE 2013), pp.536-537, (2013), [CCC].

- Yukonhiatou, C. Kittitornkun, S.; Kikuchi, H.; Sisaat, K.; Terada, M.; Ishii, H: "Clustering Top-10 malware/bots based on download behavior 2013", International Conference on Information Technology and Electrical Engineering (ICITEE), IEEE, pp.62-67, (2013), [CCC].

- 2014

- 廣口直樹, 三瓶美穂, 中島彩希, 佐野浩士(以上東海大学), 菊池浩明(明治大学), 石井啓之(東海大学): "ボットネット攻撃元データの解析", 電気学会通信研究会, CMN-14-004, (2014), [CCC].

- 西田雅太, 星澤裕二, 笠間貴弘, 衛藤将史, 井上大介, 中尾康二: "文字出現頻度をパラメータとした機械学習による悪質な難読化JavaScriptの検出", 情報処理学会研究報告. CSEC, [コンピュータセキュリティ], Vol.2014, No.21, pp.1-7, (2014).

- Yusuke Otsuki, Masatsugu Ichino, Soichi Kimura, Mitsuhiro Hatada, Hiroshi Yoshiura: "Evaluating payload features for malware infection detection", Journal of Information Processing (JIP), Vol.22, No.2, pp.376-387, (2014), [D3M].

- 青木一樹, 後藤滋樹: "マルウェア検知のためのAPIコールパターンの分析", 電子情報通信学会総合大会講演論文集, Vol.2014, No.2, pp.179, (2014), [FFRI].

- 小崎頌太, 後藤滋樹: "HTTP通信の遷移に基づくWeb感染型マルウエア検出法", 電子情報通信学会総合大会講演論文集, Vol.2014, No.2, pp.180, (2014), [D3M].

- 安達貴志, 面和成: "ナイーブベイズを用いたDrive-by-Download攻撃予測の評価", 情報処理学会研究報告. CSEC, [コンピュータセキュリティ], Vol.2014, No.19, pp.1-6, (2014).

- 秋山満昭, 神薗雅紀, 松木隆宏, 畑田光弘: "マルウェア対策のための研究用データセット-MWS Datasets 2014-", 電子情報通信学会技術研究報告 = IEICE technical report : 信学技報, Vol.114, No.115, pp.125-131, (2014).

- Takashi MATSUNAKA, Ayumu KUBOTA(KDDI R&D Labs.), Takahiro KASAMA(NICT): "An Approach to Detect Drive-by Download by Observing the Web Page Transition Behaviors", The 9th Asia Joint Conference on Information Security (AsiaJCIS 2014), pp.19-25, (2014), [D3M].

- 大月勇人, 瀧本栄二(立命館大学), 齋藤彰一(名古屋工業大学), 毛利公一(立命館大学): "マルウェア観測のための仮想計算機モニタを用いたシステムコールトレース手法", 情報処理学会論文誌, Vol.55,No.9,pp.2034-2046,(2014), [CCC].

- 高森健太郎,岩本舞,小島俊輔,中嶋卓雄: "マハラノビス距離を用いた難読化マルウェアJavaScriptの検出", 情報処理学会研究報告. マルチメディア通信と分散処理研究会報告, Vol.2014, No.17, pp.1-7, (2014), [D3M].

- M. Hatada(Waseda University, NTT Communications), M. Terada(HIRT), and T. Mori(Waseda University): "Seven years in MWS: experiences of sharing datasets with anti-malware research community in Japan", 21st ACM Conference on Computer and Communications Security 2014 (ACM CCS 2014), (2014), [CCC,MARS,D3M,IIJ MITF,PRACTICE,FFRI,nicter darknet].

- Kentaro Takamori, Mai Iwamoto, Shunsuke Oshima, Takuo Nakashima: "Detection of JavaScript of Malware with un-readability using Mahalanobis-distance", The 6th International Workshop on Network Traffic Control, Analysis and Applications(NTCAA 2014), pp.497-502, (2014), [D3M].

- 2015

- Fujino(Waseda University), J. Murakami(FFRI Inc.), and T. Mori(Waseda University): "Discovering Similar Malware Samples Using API Call", Proceedings of the 2015 IEEE Consumer Communications and Networking Conference (CCNC 2015), (2015), [FFRI].

公開日: 2014/06/05 20:00 更新日: 2015/01/15 20:20

Copyright 2014 (社)情報処理学会 コンピュータセキュリティ研究会 MWS組織委員会 All rights reserved.