会場:朱鷺メッセ(新潟コンベンションセンター) |

表彰式 1A1:マルウェア検体(1) 1A2:マルウェア検体(2) 2A1:攻撃元データ 2A2:攻撃通信データ 2A4:D3M MWS Cup 2011 |

写真で振り返るMWS2011

表彰式

1A1:マルウェア検体(1) - 座長:吉岡克成

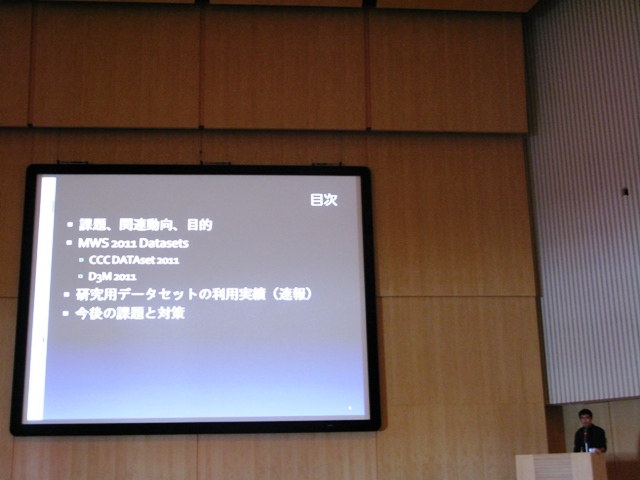

マルウェア対策のための研究用データセット 〜 MWS 2011 Datasets 〜

|

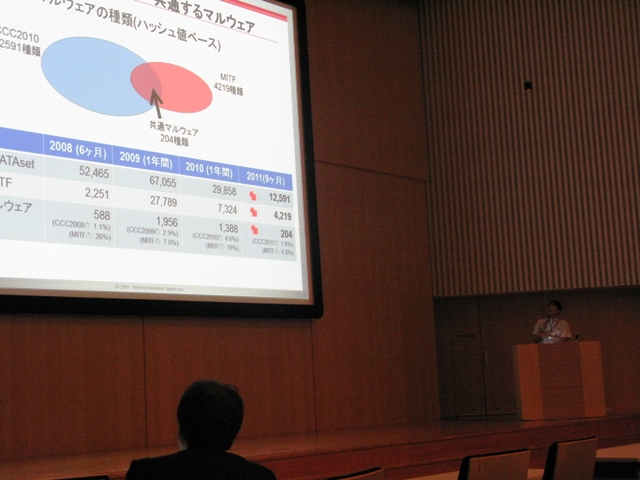

◯ 畑田 充弘 (NTTコミュニケーションズ株式会社)、 中津留 勇 (一般社団法人 JPCERTコーディネーションセンター)、 秋山 満昭 (NTT 情報流通プラットフォーム研究所) マルウェアによる脅威が複雑化する中,様々な対策研究が盛んに行われている. 客観的な評価と研究成果の共有を容易にするため,サイバークリーンセンターで収集してい るデータをもとに研究用データセット(CCC DATAset 2008/2009/2010)を利用したマルウェア 対策研究人材育成ワークショップ(MWS 2008/2009/2010)を開催してきた.本稿では,MWS 2011 で利用する研究用データセット(MWS 2011 Datasets)を構成するCCC DATAset 2011, Web 感染型マルウェアのデータセット(D3M 2011)の概要を報告する. [ Manuscript (PDF) | Slide (PDF) ] |

|

マルウェア対策ユーザサポートシステムを用いたCCC DATASet 2011検体の自動検知と駆除

|

◯ 川口 信隆 (株式会社日立製作所)、 余田 貴幸 (株式会社日立製作所)、 山口 演己 (株式会社日立製作所)、 寺田 真敏 (株式会社日立製作所)、 笠木 敏彦 (KDDI株式会社)、 星澤 裕二 (株式会社セキュアブレイン)、 衛藤 将史 (独立行政法人情報通信研究機構)、 井上 大介 (独立行政法人情報通信研究機構)、 中尾 康二 (独立行政法人情報通信研究機構)、 我々は,ユーザPC上で動作する不審プログラムをマルウェア動的解析システムで解析し,検知されたマルウェアを自動駆除する「マルウェア対策ユーザサポートシステム」の研究開発を行っている.本システムは,動的解析システムが生成する挙動解析レポートを基に,駆除ツールを作成し,実行することで,マルウェア本体の駆除に加えて,マルウェアが作成・改ざんしたファイルやレジストリ等の削除・修復を実現する.本稿では,本システムの概要について述べるとともに、本システムを用いたCCC DATASet 2011検体の検知・駆除実験について述べる. [ Manuscript (PDF) | Slide (PDF) ] |

|

IATエントリ格納場所の特定方法

|

◯ 岩村 誠 (NTT情報流通プラットフォーム研究所)、 川古谷 裕平 (NTT情報流通プラットフォーム研究所)、 針生 剛男 (NTT情報流通プラットフォーム研究所) 本論文では,アンパッキング後のマルウェアにおけるインポート・アドレス・テーブ ル(IAT)のエントリ格納場所を特定する手法を提案する.従来の手法は,マルウェアの逆アセン ブル結果からIAT を利用する機械語命令を探し出すことでIAT 格納場所を推定していた.しかし Windows 用コンパイラは可変長の機械語命令とデータが混在するバイナリを出力する傾向にある ため,正確な逆アセンブル結果を得ることは難しい.こうした問題に対し提案手法は,IAT エン トリ格納場所の候補について真のIAT エントリ格納場所である確率を算出し,当該確率が十分に 高いアドレスを抽出する.これにより従来技術と比較し,精度よくIAT エントリの格納場所を特 定することを可能にした. [ Manuscript (PDF) | Slide (PDF) ] |

|

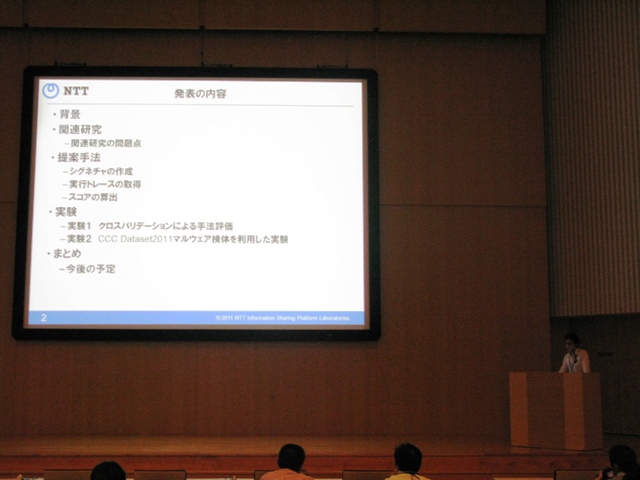

実行命令トレースに基づく動的パッカー特定手法

|

◯ 川古谷 裕平 (NTT情報流通プラットフォーム研究所)、 岩村 誠 (NTT情報流通プラットフォーム研究所)、 針生 剛男 (NTT情報流通プラットフォーム研究所) 世の中のマルウェアの多くは静的解析を妨害するためパッカーと呼ばれるツールにより 難読化が施されている。このようなマルウェアを解析するためには難読化を解きオリジナルコー ドを取り出す必要がある。難読化アルゴリズムはパッカー毎に異なるため、正確にオリジナルコー ドを取り出すにはパッカー毎に対応するのが望ましい。しかし、パッカーには数多くの種類が存 在し、既存技術のシグネチャベースでの静的なパッカー特定手法では誤検知が多く発生し正確に 特定することが難しい。そこで本論文では、隔離された環境内でマルウェアを実行し、そのマル ウェアの実行する特徴的な命令列を元にパッカーを特定する動的なパッカー特定手法を提案する。 パッカーを特定することにより利用されている難読化アルゴリズムを把握することができ、効率 的にオリジナルコードを取り出すことが可能となる。本提案手法を8 個のWindows に標準に含ま れる実行ファイルを10 種類のパッカーで難読化を施した80 個の検体を元にクロスバリデーショ ン方式で評価を行ったところすべての検体のパッカーの特定に成功した。またCCC Dataset2011 の検体に対して本手法を提案した結果も併せて示す。 [ Manuscript (PDF) | Slide (PDF) ] |

|

1A2:マルウェア検体(2) - 座長:秋山満昭

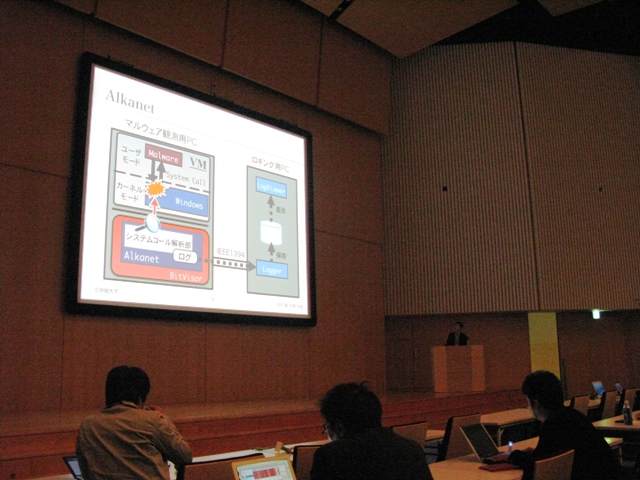

マルウェア挙動解析のためのシステムコール実行結果取得法

|

◎ 大月 勇人 (立命館大学大学院理工学研究科)、 瀧本 栄二 (立命館大学情報理工学部)、 樫山 武浩 (立命館大学グローバルイノベーション研究機構)、 毛利 公一 (立命館大学情報理工学部) 次々に出現するマルウェアを短時間で解析するには動的解析が有効である. しかし, 近 年のマルウェアの多くは動的解析を防ぐ機能を持つ. そこで, OS よりも下位層で動作する仮想計 算機モニタBitVisor 内へ解析のための拡張機能Alkanet を開発している. Alkanet は, ゲストOS 上のプロセスやスレッドから発行されるシステムコールをフックし, システムコールの種類と引数 に加え, その処理結果の取得を可能とする. これによって, マルウェアの挙動をより詳細に解析可 能になった. また, 取得したシステムコール履歴から, さらに具体的なマルウェアの挙動の抽出し, 解析レポートの出力を試みた結果について報告する. [ Manuscript (PDF) | Slide (PDF) ] |

|

Knuth Bendix completion algorithmを用いたマルウェアログ統合解析の高速化

|

◯ 安藤 類央 (情報通信研究機構)、 三輪 信介 (情報通信研究機構) 本論文ではknuth bendix completion algorithm を用いたマルウェアログの統合と高速 化の手法を提案する。マルウェアのトラフィックやメモリダンプなどのログを一階述語論理の形式 に変換し、導出を行うことでプロセスベースでの振る舞い解析のためのログ抽出の自動化を可能 にする。さらにknuth bendix completion algorithm を用いて推論過程の高速化を行ない、同時に 処理系の停止性と合流性を保障する。評価実験ではデータセットで提供された複数種類のログの 統合解析の自動化を行ない、計算コストと提案手法の効果を測定評価した。 [ Manuscript (PDF) | Slide (PDF) ] |

|

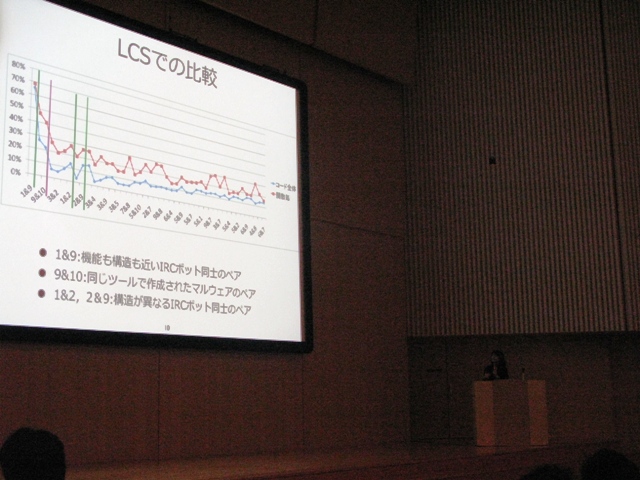

マルウェアのコードの類似度を用いた分類手法に関する一考察

|

◎ 東 結香 (奈良先端科学技術大学院大学/株式会社ラック)、 中津留 勇 (株式会社ラック)、 猪俣 敦夫 (奈良先端科学技術大学院大学)、 砂原 秀樹 (慶應義塾大学大学院)、 藤川 和利 (奈良先端科学技術大学院大学) 近年、様々なマルウェアが攻撃において使用されており、マルウェアの挙動を正確に把 握するための手法を確立することは急務である。しかし、詳細な挙動や機能を把握するのに適し た静的解析は時間とコストだけでなく経験や技術も必要であり、膨大にマルウェアが発生する状況 においては困難である。そこで本論文では、機械的にマルウェアの挙動を抽出するためコードの 類似度を用いた分類手法を提案する。マルウェアの類似度をコード全体から導出する手法と関数 のコードの類似度を用いて求める手法を比較した後、関数のコードと類似度の関係ついても分析 し、考察を与える。そして、これらの結果よりコードの類似度を算出する際の問題点を整理する。 [ Manuscript (PDF) | Slide (PDF) ] |

|

CCC DATAset 2011 マルウェア検体解説

|

2A1:攻撃元データ - 座長:井上大介

IPv6インターネットを攻撃経路とするセキュリティ問題についての一考察

|

◯ 須藤 年章 (インターネットマルチフィード株式会社) 2011年4月、日本を含めアジア太平洋地域では通常の申請により割り振り可能であるIPv4アドレスの在庫がなくなる「IPv4アドレス枯渇」となった。それに伴い様々なサービスでIPv6対応がすすみ、一般ユーザー向けアクセスラインサービスでもIPv6アドレスが標準で利用可能になるなどIPv6を利用できる通信環境が整備されはじめている。このようなインターネット環境の変化は、フィッシング、スパムやマルウェア感染などのセキュリティ問題へも影響を与える。本稿では、IPv6インターネットを攻撃経路とする攻撃データとMWS2011DATAset[2]の攻撃通信データの関連性を分析し、IPv6網を利用した攻撃の現状と今後の影響について解析する。 [ Manuscript (PDF) | Slide (PDF) ] |

|

地理的可視化を用いたマルウェアの統合解析

|

◯ 金子 博一 (ラックホールディングス株式会社) サイバー攻撃は多岐に渡って行われており, 社会インフラを脅かしている. 特にマルウェ アは日々洗練され, 被害者に気づかれることなく価値のある情報を盗み出す事が攻撃者の主目的に なっているといえる. そのためマルウェアによる攻撃は, どのような種類のマルウェアがどのよう な通信活動を行っているか直感的に判断しづらい傾向にある. 本研究ではCCC DATAset 2011 の内, 攻撃通信データと攻撃元データを用いて, 各マルウェアの 通信地点の可視化を行った. この際, 各マルウェアの通信元の情報から攻撃目的に着目し, マルウェ アの統合的解析の為の支援システムを実装した. [ Manuscript (PDF) | Slide (PDF) ] |

|

多種多様な攻撃に用いられるIPアドレス間の相関解析

|

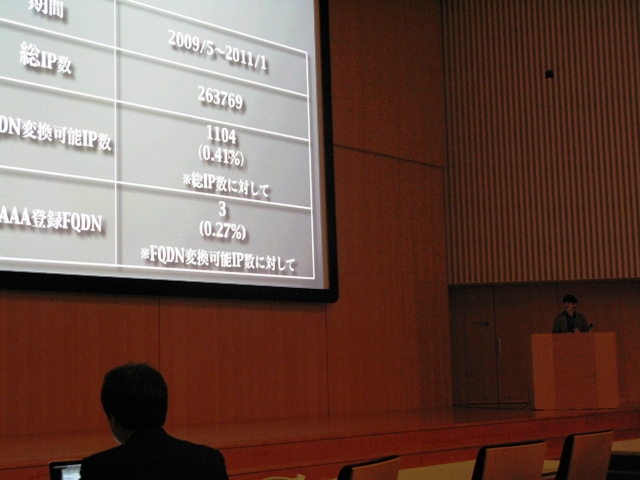

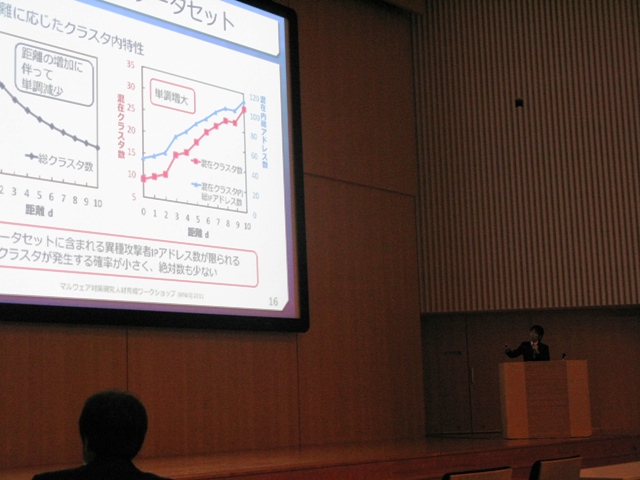

◎ 千葉 大紀 (早稲田大学基幹理工学研究科情報理工学専攻)、 八木 毅 (NTT情報流通プラットフォーム研究所)、 秋山 満昭 (NTT情報流通プラットフォーム研究所)、 森 達哉 (NTTサービスインテグレーション基盤研究所)、 後藤 滋樹 (早稲田大学基幹理工学研究科情報理工学専攻) マルウェアの活動による攻撃は,日々複雑化や高度化が進んでいる.それに伴い,マル ウェアの攻撃対象はOS の脆弱性だけではなく,Web ブラウザやWeb アプリケーションの脆弱性 にまで及んでいる.このような多種多様な攻撃を特定・分析するために,攻撃対象に応じたハニー ポットが研究開発され,攻撃情報が収集されている.しかし,配置可能な各ハニーポット数には コストに起因した限界があり,より効率的に攻撃情報を収集する必要がある.そこで本稿では,特 定のIP アドレスが複数種類の攻撃に使用される可能性に着目し,多種多様なハニーポットで収集 したIP アドレスを横断的に解析する技術を提案するとともに,IP アドレス間の特性を調査した 結果を報告する. [ Manuscript (PDF) | Slide (PDF) ] |

|

大小2つの観測網による結果から見たマルウェアの挙動と対策に関する一考察

|

◯ 永尾 禎啓 (株式会社インターネットイニシアティブ)、 鈴木 博志 (株式会社インターネットイニシアティブ)、 加藤 雅彦 (株式会社インターネットイニシアティブ)、 齋藤 衛 (株式会社インターネットイニシアティブ)、 CCC DATAset 2011 の広範な観測網によるマルウェア感染活動観測と、自社観測網による局 所的な観測からマルウェアの挙動を分析し、ネットワーク上で活動するマルウェアへの対策について考察する。 [ Manuscript (PDF) | Slide (PDF) ] |

|

2A2:攻撃通信データ - 座長:衛藤将史

Snortルールの組合せによるボット通信検知方式の確立と改ざんサイト自動検知システムDICEの機能拡張

|

◎ 田中 達哉 (東京電機大学大学院)、 佐々木 良一 (東京電機大学) ボットネットはPCにマルウェアを感染させることで範囲を広げ,被害を増加させている.マルウェアを感染させる手段として,WEBページからの感染と,不正侵入からの感染がある.不正侵入を検知する手段として,IDSが存在するがIDSのルールは膨大であり,設置環境に合わせたルールのチューニングが必要となる.そこで,本論文ではCCC DATAset 2011をIDSの一種であるSnortに適応することで,検知に最適なルールを抽出し,このルールの中から最適なルールの組み合わせを検証する.そして,この組み合わせを先に開発した改ざんサイト自動検知システムDICEの機能として追加し,WEBページ,不正侵入,双方からの感染を防止する手法を提案する. [ Manuscript (PDF) | Slide (PDF) ] |

|

攻撃通信を持続的に検知する合成型機械学習手法の検討

|

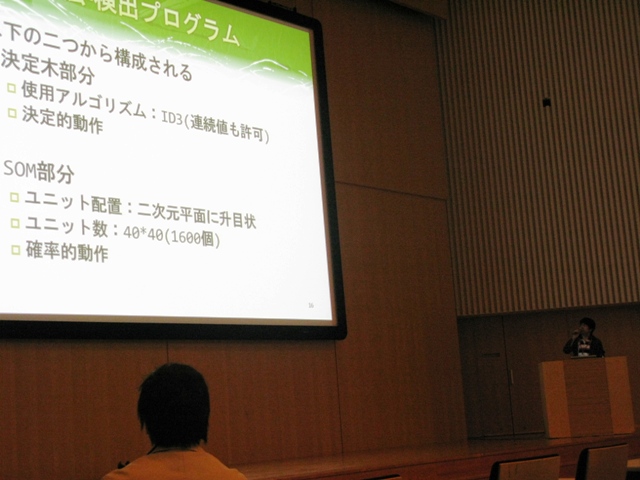

◎ 小久保 博崇 (筑波大学)、 満保 雅浩 (金沢大学)、 岡本 栄司 (筑波大学) 近年, マルウェアの増加率が過去最大になっており, 未知のマルウェアが頻出してい る. そのため, 未知のマルウェアの侵入や活動を検出し, 被害を防ぐ必要がある. 本論文ではCCC DATAset2011 の攻撃通信データを利用し, 通信プロトコルヘッダの特徴を, 性質の異なる複数の機 械学習手法を組み合わせて学習することで未知攻撃を含む攻撃通信の持続的な検知を試みた. [ Manuscript (PDF) | Slide (PDF) ] |

|

マルウェア感染検知のための経年変化を考慮した特徴量評価に関する一考察

|

◎ 川元 研治 (早稲田大学 基幹理工学研究科 情報理工学専攻)、 市田 達也 (早稲田大学 基幹理工学研究科 情報理工学専攻)、 市野 正嗣 (電気通信大学 大学院情報理工学研究科総合情報学専攻)、 畑田 充弘 (NTT コミュニケーションズ株式会社)、 小松 尚久 (早稲田大学 基幹理工学研究科 情報理工学専攻) 本研究では,マルウェア感染検知の既存研究でよく用いられている特徴量に対して,マルウェアに感染している感染トラヒックとマルウェアに感染していない正常トラヒックの識別実験により特徴量評価 を行った.その際,特徴量毎にベクトル量子化で作成した正常時,感染時のコードブックとテストデータとの特徴空間上での距離を用いて識別を行った.本稿では,感染トラヒックデータとしてCCCDATAset,正常トラヒックデータとして同じデータ収集日におけるあるイントラネットのトラヒックデータを使用して,年によらずマルウェア感染検知において有効である特徴量について考察した結果を報告する. [ Manuscript (PDF) | Slide (PDF) ] |

|

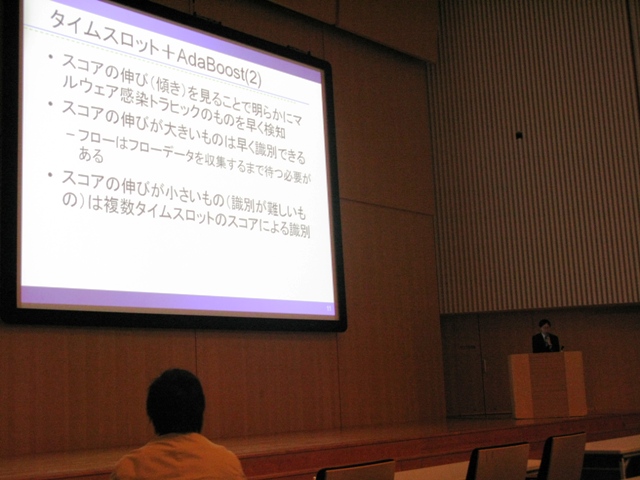

トラヒックの時系列データを考慮したマルウェア感染検知手法に関する一検討

|

◯ 市野 将嗣 (電気通信大学)、 市田 達也 (早稲田大学)、 畑田 充弘 (NTTコミュニケーションズ株式会社)、 小松 尚久 (早稲田大学) 本研究では,トラヒックの時系列データを考慮したマルウェア感染検知手法を提案す る.近年,マルウェアによる被害が多く報告されており, それらの対策として感染検知は不可欠で ある.そこでマルウェア感染時の通信トラヒックデータを正常時の通信トラヒックデータと比較 することで感染の検知を行うシステムを検討する.感染検知をするにあたってトラヒックデータ から特徴量を抽出し, それらに対して識別器を用いた判定を行う.本研究では,実用性も考慮して 識別アルゴリズムにAdaBoost を用い,AdaBoost の特徴を踏まえた時系列データの感染検知手法 について検討した.本稿では,研究用データセットCCCDATASet の攻撃通信データを用いた実 験結果について報告する. [ Manuscript (PDF) | Slide (PDF) ] |

|

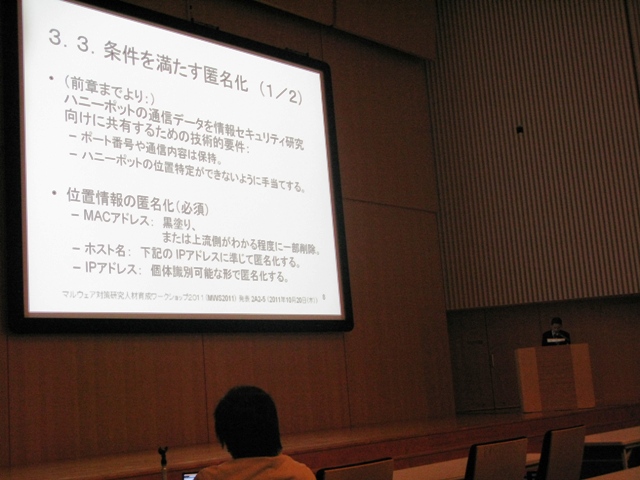

情報セキュリティ研究用ハニーポット通信データの一般頒布に向けた技術的要件の調査

|

◯ 細井 琢朗 (東京大学)、 松浦 幹太 (東京大学) ネットワークセキュリティ分野の研究で利用される通信データは、プライバシー情報や危険な データを含む可能性があるためほとんどの場合公開されず、研究成果の検証や類似研究の推進の壁となっている。本研究では、共通の研究用データセットCCC DATAset 2011 内にも主要なデータとして含まれる、ハニーポットの通信データをセキュリティ研究向けに一般頒布することを考えた場合に、その通信データに求められる技術的要件を、安全性と有用性の観点から調査した。また一例として、CCC DATAset 2011の「攻撃通信データ」で、通信データ取得ホストの位置特定が目的と疑われる通信の検出を簡便な方法で試みた。 [ Manuscript (PDF) | Slide (PDF) ] |

|

2A4:D3M - 座長:竹森敬祐

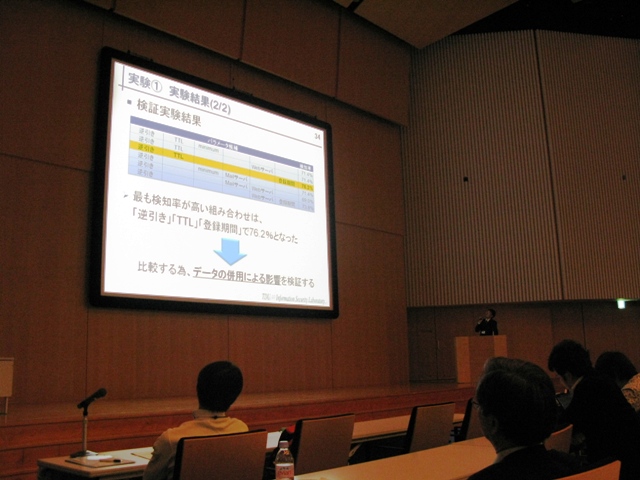

累積データを用いたボットネットのC&Cサーバ特定手法の評価

|

◎ 中村 暢宏 (東京電機大学)、 佐々木 良一 (東京電機大学) 近年,ボットネットの被害が増加している.ボットPCの特定・隔離だけでは他のPCがボットとなり,ボットネットは攻撃者を特定しない限り解決に至らない.そこで著者らは,ボットネットを根源まで追跡する多段追跡システムの構想を示した.既存の多段追跡システム第2段追跡方式について,数量化理論2類に適用するデータとして,CCCDATAset2010と前年度のCCCDATAset2009を併用することで,依然として有効である事を再検証した.本論文では,CCCDATAset2011の解析結果を先の特定手法に適応し,有効であるか検証すると共に,3年分の累積したデータの有用性を検証し,その評価結果の報告を行う. [ Manuscript (PDF) | Slide (PDF) ] |

|

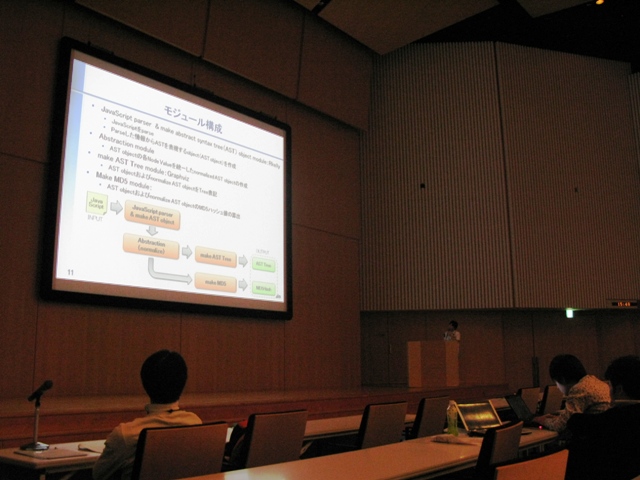

抽象構文木を用いた Javascript ファイルの分類に関する一検討

|

◯ 宮本 大輔 (東京大学)、 ブラン グレゴリー (奈良先端科学技術大学院大学)、 秋山 満昭 (NTT情報流通プラットフォーム研究所) 近年,悪意のあるウェブページが様々な問題を引き起こすことが知られており,この対策が 急務である.しかし,これらのウェブページは難読化されたJavascript によって記述されること が多く,問題の対策への大きな妨げとなっている.悪意のあるウェブページの解読を効率的に行 うため,本研究では抽象構文木を使ったプログラムの類似性を測定する研究に着目する.そして, Chilowicz [1] らの提案する抽象構文木に基づいて生成されるFingerprint を指標として用い,マル ウェア対策のための研究用データセットから抽出したJavascript コードの比較及び分類を試み,こ の結果を分析する. [ Manuscript (PDF) | Slide (PDF) ] |

|

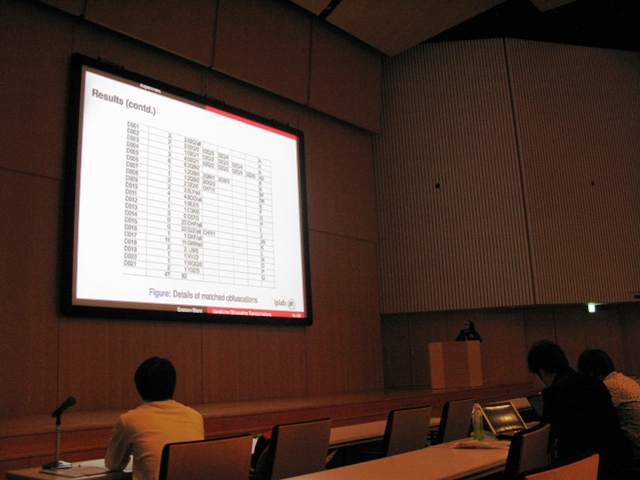

難読化されたスクリプトにおける特徴的な構文構造のサブツリー・マッチングによる同定

|

◎ ブラン グレゴリー (奈良先端科学技術大学院大学)、 秋山 満昭 (NTT 情報流通プラットフォーム研究所)、 宮本 大輔 (東京大学)、 門林 雄基 (奈良先端科学技術大学院大学) 悪意のあるウェブサイトを解析する研究は,サイトが難読化されたスクリプトを用いている場合 に悪意があるとみなす傾向にあるが,難読化は必ずしも悪意を持って用いられてはいない.本研究ではスクリプトから学習した構造を部分木検索することによって,悪意のあるスクリプトに利用される難読化と,そうでない難読化についての分類手法を提案する.本手法は,情報量の増加を抑制するために抽象構文木を用い,頻出する木構造を探索して学習を行う.また,抽象構文木の同定を行う検査では,プッシュダウン・オートマトンを用いた,複数の木構造の部分木検索を試みる.このように自然言語処理及び文字列処理の技術を用い,分類結果を考察する. [ Manuscript (PDF) | Slide (PDF) ] |

|

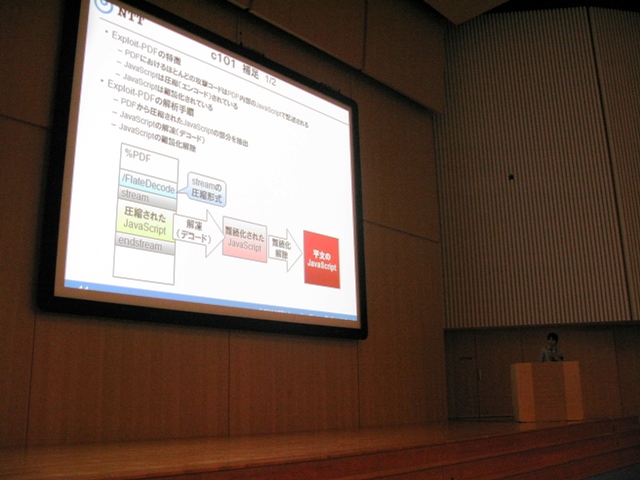

抽象構文解析木による不正なJavaScriptの特徴点抽出手法の提案

|

◯ 神薗 雅紀 (株式会社セキュアブレイン)、 西田 雅太 (株式会社セキュアブレイン)、 小島 恵美 (株式会社セキュアブレイン)、 星澤 裕二 (株式会社セキュアブレイン) 近年の不正サイトは、マルウェアなどにより自動生成されたポリモーフィックなJavaScript が利用され、 他のURL に誘導する手法が多くみられる。著者らはこのようなJavaScript の動的解析システムを開発したが、条件分岐やタイマー処理による遅延処理、さらにはイベント処理などによりJavaScript の全ての挙動を網羅して得ることができないという動的解析技術の課題も存在した。そこで本稿では動的解析技術を用いず、JavaScript を分析するための新たな特徴点として、抽象構文解析木を用いる手法を提案する。そして、この手法の検証として、抽象構文解析木を用いて自動生成されたポリモーフィックなJavaScript の検知および分類を行う。 [ Manuscript (PDF) | Slide (PDF) ] |

|

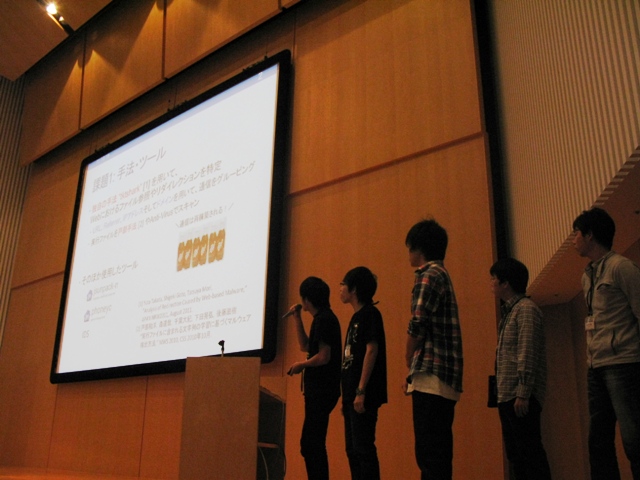

MWS Cup 2011

解析中の様子

発表の様子

|

Team GOTO Love |

|

|

24Droid |

|

|

Retry=1 |

|

|

優勝したらプレスリリース打ちます。IIJセキュリティ情報統括室 |

|

|

Revenger |

|

|

東京電機大学ISL |

|

|

審査委員 |

|

|

会場の様子 |

|

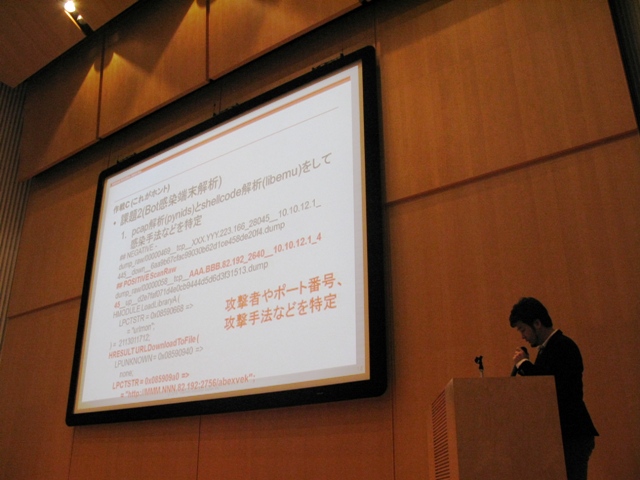

「MWS Cup 2011 解析データ」解説 - 座長:畑田充弘

|

秋山 満昭 (NTT情報流通プラットフォーム研究所) 課題1:drive-by-download攻撃解析 |

|

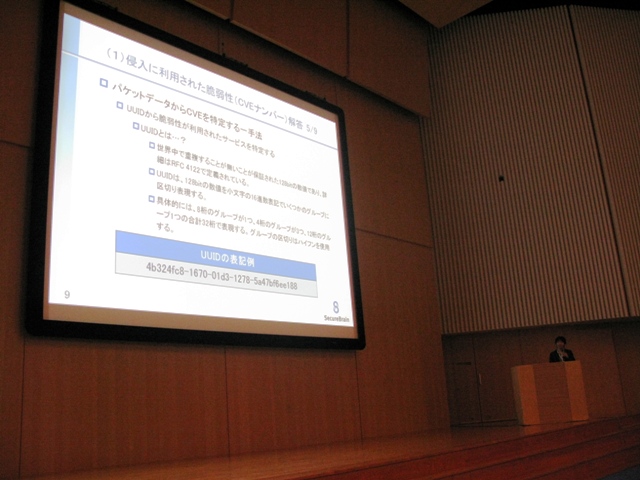

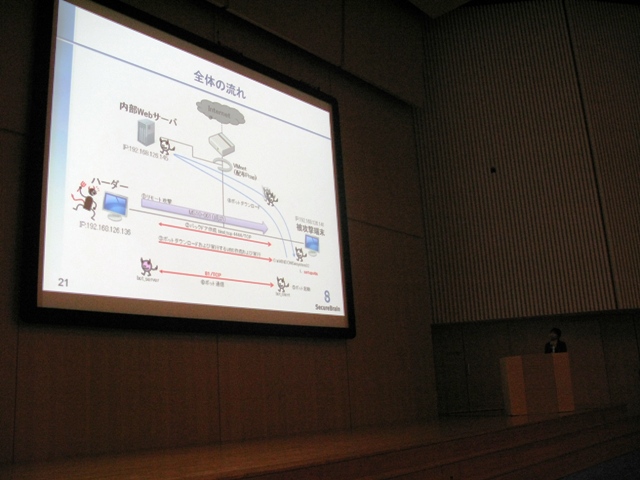

神薗 雅紀 ((株)セキュアブレイン) 課題2:ボット感染解析 |

|

竹森 敬祐 (KDDI研究所) 課題3:Androidマルウェア解析 |

|

中津留勇(株式会社ラック)

「マルウェア解析の現場から」 |

|

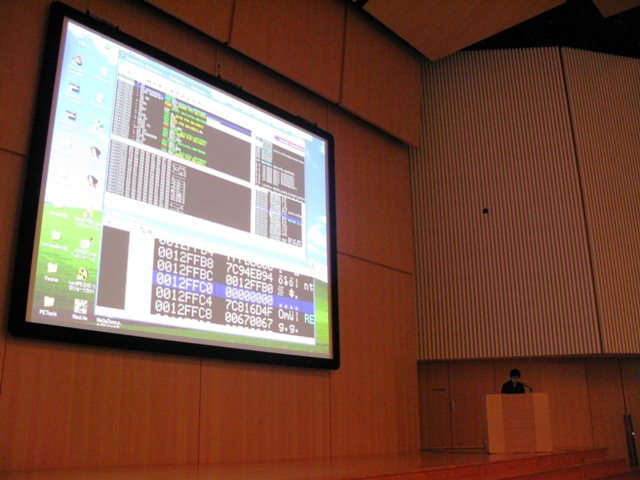

川古谷裕平(NTT情報流通プラットフォーム研究所)

「アンパック入門」 |