写真で振り返るMWS2013 / MWS Cup 2013

| 会場:かがわ国際会議場・サンポートホール高松 |

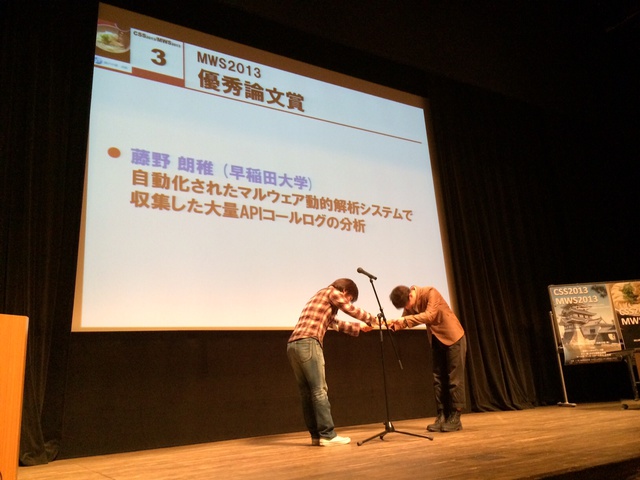

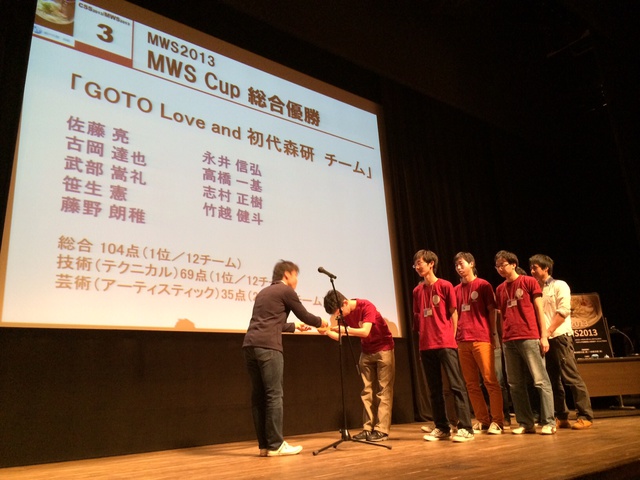

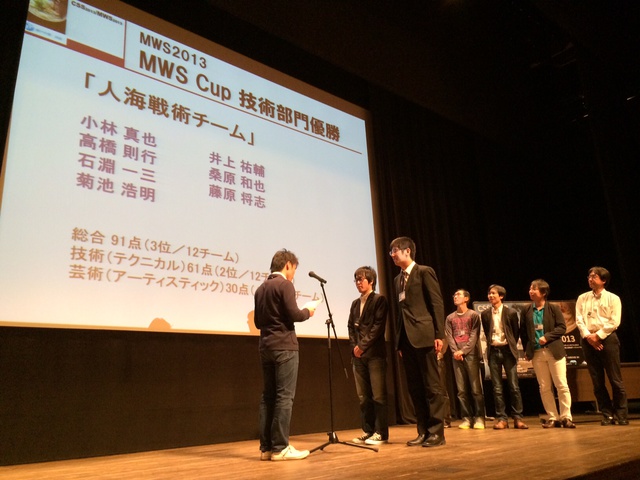

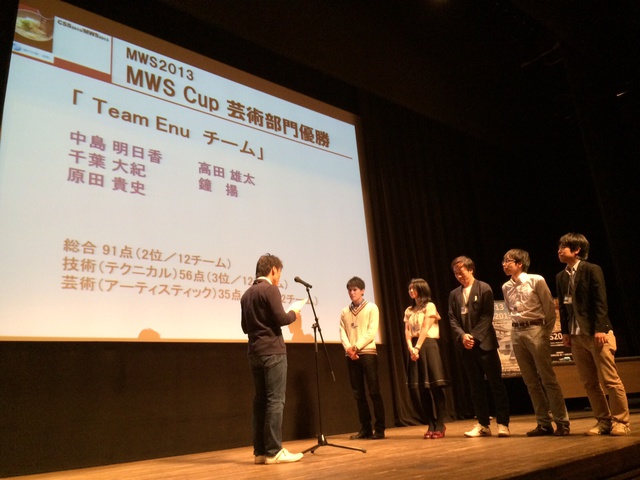

表彰式

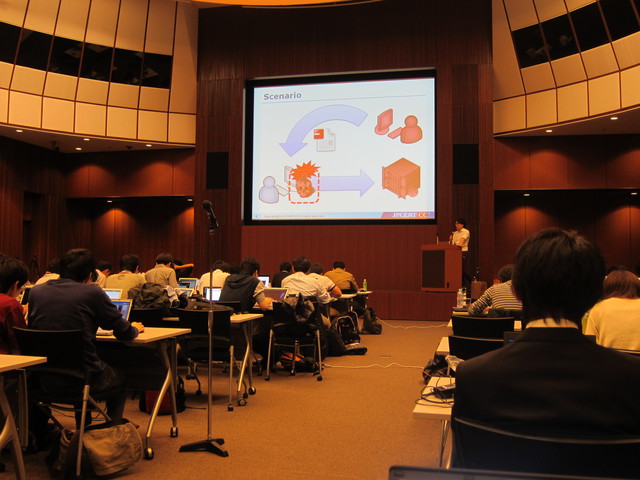

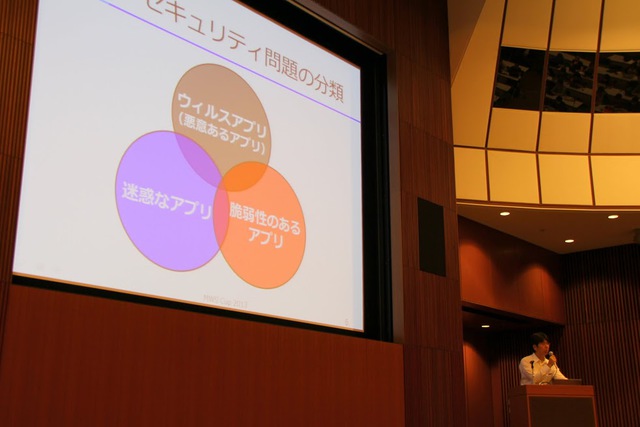

MWS Cup 2013の様子

| 競技開始前、実行委員長より概要説明 |

| 問題作成者による事前課題の解説 (1) |

| 問題作成者による事前課題の解説 (2) |

| 競技中の様子 |

| 解法のプレゼンテーション |

1A1: 特別セッション+情報漏洩対策 (座長: 畑田 充弘)

1A1-1: マルウェア対策のための研究用データセット ~ MWS Datasets 2013 ~

[ Manuscript (PDF) | Slide (PDF) ]

1A1-2: 特別プレゼンテーション

1A1-3: 標的型攻撃情報共有のための文書型マルウェアの墨塗り手法

1A1-4: 情報漏洩を契機とした攻撃者探査システムの提案

[ Manuscript (PDF) | Slide (PDF) ]

1A2: 不正通信1 (座長: 竹田 春樹, 神薗 雅紀)

1A2-1: パケットキャプチャからみた悪性通信に関する特徴の考察

1A2-2: 産業制御システムのネットワークログを対象としたインシデント分析手法の開発

1A2-3: DNSログからの不正Webサイト抽出について -解析手法とその匿名性-

1A2-4: IRCプロトコルを利用した攻撃者と感染端末の探索手法

2A1: 不正通信2 (座長: 森 達哉)

2A1-1: HTTP Proxyを使ったCookie挿入による不正通信の検出

2A1-2: RSTPを使った透過型PPMシステムの耐障害性向上

2A1-3: 偽装した名前解決レスポンスを用いた不正サイトアクセス防御システムの実装と評価

[ Slide (PDF) ]

2A1-4: RATサーバの動作を遠隔操作者と同じ操作画面で観測する方法

2B1: ログ解析 (座長: 笠間 貴弘)

2B1-1: 企業内ネットワークの通信ログを用いたサイバー攻撃検知システム

[ Slide (PDF) ]

2B1-2: ウェーブレット解析によるIDSログの中長期的な傾向調査に関する試み

2B1-3: 使い捨てIPによる新型ブルートフォース攻撃の検出

2B1-4: Holt-Winters法を用いた侵入検知システムのログ分析手法の検討

2A2: 不正通信3 (座長: 吉岡 克成)

2A2-1: Webサイトへのマルウェア感染攻撃に用いられるボットネットの分析

2A2-2: 悪性サイトドメインの長期観測結果に基づくブラックリスト利用の有効性に関する一考察

[ Manuscript (PDF) | Slide (PDF) ]

2A2-3: サンドボックス解析結果に基づくURLブラックリスト生成についての一検討

[ Manuscript (PDF) | Slide (PDF) ]

2B2: ハニーポット (座長: 毛利 公一)

2B2-1: 未接続IPアドレス空間へのハニーポット動的設置によるネットワークの監視手法

2B2-2: 挙動を変える悪性Webサイトのマルチ環境解析

2B2-3: インターネット観測システムへの観測点検出攻撃を考慮した動的観測手法の一検討

2B2-4: ダークネットに設置したハニーポットへのアクセス解析

2A3: MWS Cup講評

3A1: 不正通信4 (座長: 細井 琢朗)

3A1-1: Drive-by-Download攻撃における通信の定性的特徴とその遷移を捉えた検知方式

[ Slide (PDF) ]

3A1-2: Exploit Kitの特徴を用いた悪性Webサイト検知手法の提案

3A1-3: 改ざんサイトの傾向分析に基づいた検出手法の研究

3A1-4: 自動化されたマルウェア動的解析システムで収集した 大量APIコールログの分析

[ Manuscript (PDF) | Slide (PDF) ]

3B1: エンドポイント1 (座長: 岩本 一樹)

3B1-1: データ管理基盤のマルウェア分析への適用

[ Manuscript (PDF) | Slide (PDF) ]

3B1-2: 不審プロセス特定手法の提案

3B1-3: ファイル構造検査による悪性MS文書ファイル検知手法の評価

[ Manuscript (PDF) | Slide (PDF) ]

3B1-4: PDFの構造検査による悪性PDFファイルの検知

[ Manuscript (PDF) | Slide (PDF) ]

3A2: 不正通信5 (座長: 前田 典彦)

3A2-1: 自己組織化マップを用いたハニーポット送信元地理情報の特徴抽出と分類

3A2-2: ダークネットトラフィックデータの解析によるサブネットの脆弱性判定に関する研究

[ Manuscript (PDF) | Slide (PDF) ]

3A2-3: 通信源ホストの分類を利用したダークネット通信解析

[ Manuscript (PDF) | Slide (PDF) ]

3A2-4: ライブネットにおける不正通信の早期検知手法

3B2: エンドポイント2 (座長: 松木 隆宏)

3B2-1: APIコール間のデータ依存関係を利用したマルウェア通信内容の特定

3B2-2: Alkanetにおけるシステムコールの呼出し元動的リンクライブラリの特定手法

3B2-3: マルウェアのポート待ち受け状態を考慮した並列動的解析環境のネッ トワーク制御

3B2-4: SaaR:Sandbox as a Requestの提案

3A3: 不正通信6+モデル化 (座長: 鳥居 悟)

3A3-1: 組織内ネットワークとマルウェアのモデル化データを用いたマルウェア被害分析

3A3-2: NONSTOPデータを用いたマルウェアの時系列分析

3A3-3: 多種デバイス間の多種ウイルス拡散モデルにおけるエンデミック閾値と定常状態の解析

3A3-4: 仮想ピアを用いたクラスタリングにおけるフィルタ共有手法の提案

3B3: エンドポイント3 (座長: 愛甲 健二, 岩村 誠)

3B3-1: 類似度に基づいた評価データの選別によるマルウェア検知精度の向上

3B3-2: Kullback-Leibler情報量を用いた亜種マルウェアの同定

[ Manuscript (PDF) | Slide (PDF) ]

3B3-3: マルウェア対策技術の精度向上を目的としたコンパイラおよび最適化レベルの推定手法

3A4: DoS (座長: 加藤 雅彦)

3A4-1: TCP再送信タイマ管理の変更による低量DoS攻撃被害の緩和効果

[ Manuscript (PDF) | Slide (PDF) ]

3A4-2: DoS攻撃検知に向けたパケット単位コルモゴロフ複雑性の特性分析

3A4-3: ダークネットモニタリングによるDNSトラフィック分析

公開日: 2013/10/30 18:45 更新日: 2013/11/19 17:50

Copyright 2013 (社)情報処理学会 コンピュータセキュリティ研究会 MWS組織委員会 All rights reserved.