写真で振り返る MWS2015 / MWS Cup 2015

|

会場:長崎ブリックホール |

|

会場:長崎新聞文化ホール |

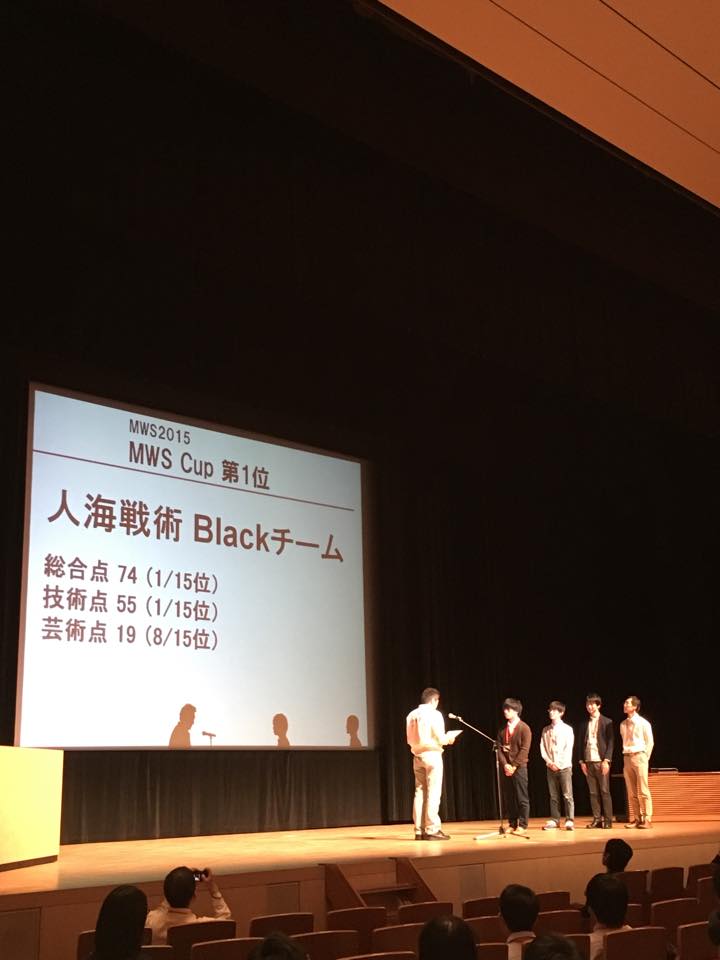

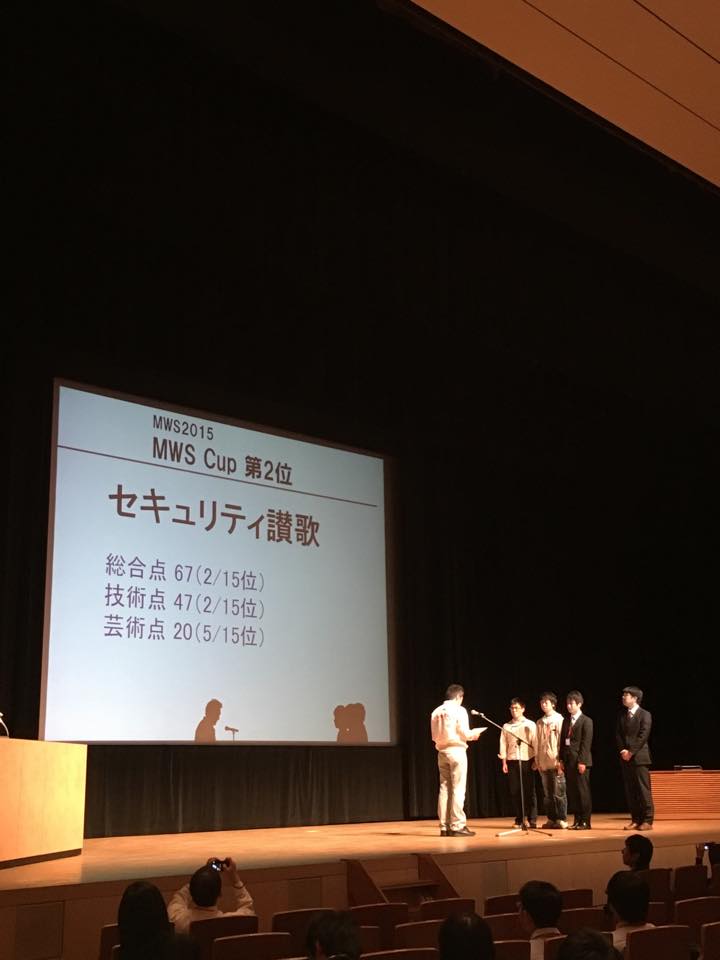

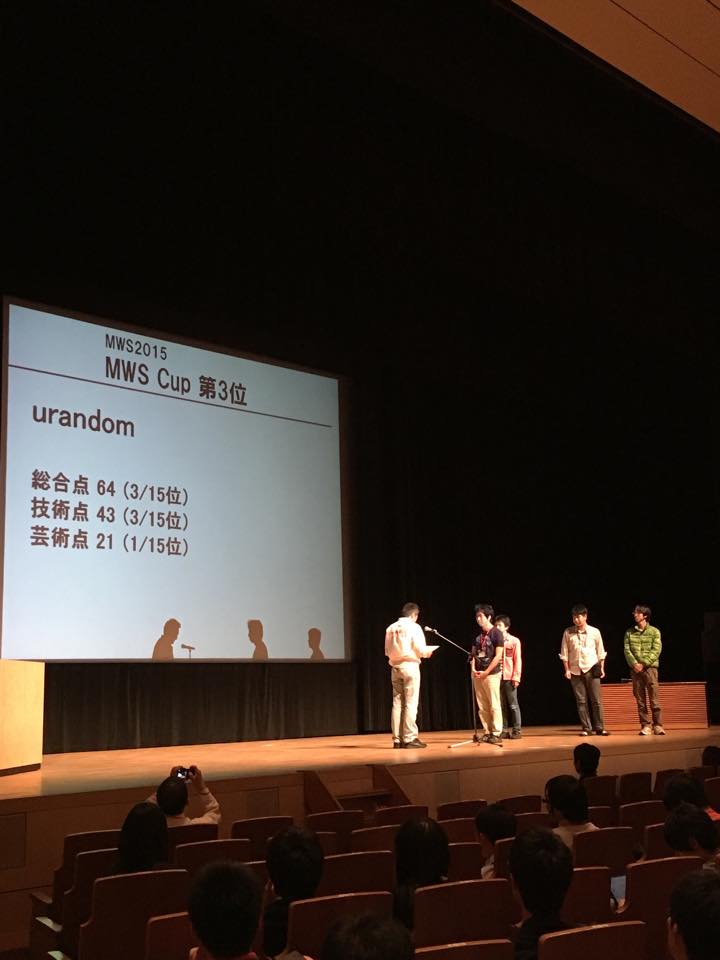

表彰式

|

MWS2015 優秀論文賞 『最新分岐記録を用いたROPGuard回避防止手法』 多羅尾 光宣(神奈川工科大学)、岡本 剛(神奈川工科大学) |

|

MWS2015 学生論文賞 『Androidクローンアプリの大規模分析』 石井 悠太(早稲田大学基幹理工学研究科)、渡邉 卓弥(早稲田大学基幹理工学研究科)、秋山 満昭(NTTセキュアプラットフォーム研究所)、森 達哉(早稲田大学基幹理工学研究科) |

MWS Cup 2015 の様子

|

競技開始前、企画担当より説明 |

|

競技開始直後の様子 |

|

競技中、企画担当より概要説明 |

|

作成者による課題の解説 (1) |

|

作成者による課題の解説 (2) |

|

作成者による課題の解説 (3) |

|

競技終了直前の様子 |

|

解法のプレゼンテーション |

|

プレゼンテーション評価の様子 |

| 集合写真 | |

|

|

MWS 2015 研究発表

- <記号>

- 「○」:発表者

- 「◎」:学生発表者

1A3: ドライブ・バイ・ダウンロード(座長:岩村 誠)

1A3-1: ネットワーク通信の相関性に基づくDrive-by Download攻撃検知手法 論文・発表資料

1A3-2: 通信遷移とURLの属性情報を用いた悪性リダイレクト防止手法 論文

1A3-3: 企業での実環境を考慮したサイバー攻撃検知システムの有効性評価 論文・発表資料

1A3-4: Exploit Kitの変化への適応を目的としたサイバー攻撃検知システムの改良 論文・発表資料

1F4: Android(座長:窪田 歩)

1F4-1: メタ情報を活用したAndroidアプリケーションのリスク分析手法に関する検討 論文

1F4-2: Androidクローンアプリの大規模分析 論文

1F4-3: An Empirical Study of Android APK Disributuion Sites Using Headless Browser with Navigation Scripting 論文

2A1: ドライブ・バイ・ダウンロードと不正通信(座長:田中 恭之)

2A1-1: HTTPリクエストシーケンスに注目した不正リダイレクトの検出 論文

2A1-2: 情報理論的指標と異常検知に基づく難読化悪性JavaScript検知手法の提案 論文

2A1-3: マルウェア通信検知手法におけるUser-Agentの有効性の一考察 論文

2A1-4: URL正規表現自動生成による悪性通信検知手法に関する一考察 論文

2A3: ログ解析(座長:川口 信隆)

2A3-1: 未知マルウェア検知に向けたマルウェア通信の実態調査 論文

2A3-2: プロキシのログからの機械学習によるRATの検知方式 論文

2A3-3: 感染挙動の時系列情報のクラスタリングに基づくマルウェア検知手法 論文

2A3-4: 支配的なトラフィックの変化に着目したダークネット通信分析 論文

2A4: 動的解析(座長:白石 善明)

2A4-1: 異なる解析環境を組み合わせたステルス性の高い動的バイナリ計装によるマルウェアの通信解析 論文

2A4-2: エキスパートによるマルウェア解析レポートと動的解析ログの相関分析 論文

2A4-3: 環境依存型マルウェア解析システムの機能向上に向けたサンドボックスの構成検討 論文

2A4-4: 非Windowsにおけるサンドボックスを利用したマルウェア検出に関する一考察 論文

3A1: エンドポイント(座長:村上 純一)

3A1-1: Windows 7 x64環境におけるマルウェア解析向けデータ取得法 論文

3A1-2: Windows 10 x64環境を対象とするシステムコールトレーサの実現手法 論文

3A1-3: 最新分岐記録を用いたROPGuard回避防止手法 論文

3A1-4: プロセス情報不可視化のための仮想計算機モニタよるメモリアクセス制御 論文

3A2: 標的型攻撃(1)(座長:金谷 延幸)

3A2-1: 不審活動の端末間伝搬に着目した標的型攻撃検知方式の提案と評価 論文

3A2-2: おとりの文書を表示する標的型マルウェア検知手法の評価 論文

3A2-3: 悪性文書ファイル検知のためのファイル構造検査の長期有効性 論文

3A2-4: 標的型攻撃で用いられたマルウエアの特徴と攻撃の影響範囲の関係に関する考察 論文

3A3: 標的型攻撃(2)・SECCON(座長:松木 隆宏)

3A3-1: doc, pdf, zip拡張子を持つ金融機関を狙ったマルウェアの解析とその考察 論文

3A3-2: セキュリティインシデント解析の為のWeb Miningシステム 論文

3A3-3: ホストベースによるRemote Access Trojan (RAT)の早期検知手法 論文

3A3-4: SECCON2015横浜大会開催報告:Androidアプリのセキュリティ診断

3A4: マルウェア配布と悪性コンテンツ(座長:笠間 貴弘)

3A4-1: 時空間地理情報を用いたマルウェア配布元の傾向分析 論文

3A4-2: スパムトラップを用いたマルウェア添付スパムメールの分析 論文

3A4-3: Exploit Kitで作成された悪性コンテンツの類似性調査 論文

3E4: 通信観測(座長:森 達哉)

3E4-1: ダークネット観測におけるポート毎の動的観測に関する一検討 論文

3E4-2: IPSを用いたIRCボットの活動抑制システムの検討 論文

3E4-3: マルウェア解析のためのシステムコールトレースログと通信の対応付け手法 論文

3E4-4: 研究用データセット「動的活動観測2015」 論文

3E4-5: ダークネットトラフィックに基づく学習型DDoS攻撃監視システムの開発 論文

公開日: 2015/10/28 15:00 更新日: 2016/05/16 15:00

Copyright 2015 (社)情報処理学会 コンピュータセキュリティ研究会 MWS組織委員会 All rights reserved.